Un ataque Sybil es un intento de controlar una red de pares mediante la creación de múltiples identidades falsas. Para los observadores externos, estas identidades falsas parecen ser usuarios únicos. Sin embargo, detrás de escena, una sola entidad controla muchas identidades a la vez. Como resultado, esa entidad puede influir en la red a través de un poder de voto adicional en una red democrática o mensajes de cámara de eco en una red social.

El problema de Estados Unidos con la influencia electoral rusa a través de cuentas falsas en las redes sociales es un ejemplo fácil de entender de un ataque pseudo-Sybil. Aunque las cuentas falsas y los robots no piratearon Facebook o Twitter, utilizaron múltiples identidades para influir en toda la red. Debido a que los ataques de Sybil son tan subversivos y fáciles de ocultar, puede resultar difícil saber cuándo una sola entidad controla muchas cuentas. De hecho, Facebook ni siquiera se dio cuenta del alcance de las cuentas falsas en su plataforma hasta que se realizaron investigaciones internas meses después de que gran parte del daño ya estuviera hecho.

El nombre «ataque Sybil» proviene de un libro, sibila, sobre una mujer con trastorno de identidad disociativo. Los investigadores de Microsoft investigaron y escribieron por primera vez sobre las implicaciones de los ataques Sybil en redes de pares a principios de la década de 2000. En esta breve guía, veremos las implicaciones de los ataques Sybil y cómo las redes pueden prevenirlos. Si está considerando utilizar una plataforma blockchain, es importante comprender su enfoque ante las amenazas de Sybil y la influencia indebida mediante la creación de identidades en la red.

¿Qué es un ataque Sybil en criptografía? Control desproporcionado

Un ataque Sybil otorga influencia indebida a una sola entidad simplemente porque esa entidad controla muchos seudónimos. Escuchamos todo el tiempo sobre cuentas falsas de Reddit que votan publicaciones en nombre de una determinada empresa o causa. Los vendedores de Amazon pueden comprar reseñas falsas de cuentas de todo el mundo. Estos seudónimos son difíciles de detectar y eliminar.

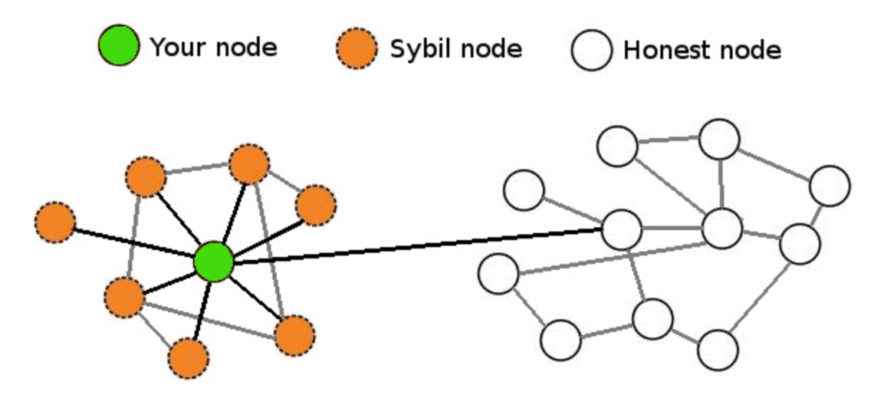

Si bien la intromisión electoral en Facebook y las reseñas falsas en Amazon son bastante malas, un ataque exitoso de Sybil contra una cadena de bloques o una red de transferencia de archivos permitiría a los malos actores un control desproporcionado sobre la red. Si estas identidades falsas reciben reconocimiento de la red, podrían votar a favor de varias propuestas o interrumpir el flujo de información a través de la red.

Los nodos Sybil también pueden rodear e intentar influir en la información que llega a otros nodos de la red, influyendo gradualmente en el libro mayor o la base de datos mediante la censura.

Cómo prevenir un ataque de sibila

Las cadenas de bloques y las redes de pares tienen varias opciones cuando se trata de prevenir ataques de Sybil. Cada opción tiene sus propios beneficios e inconvenientes. Los enfoques híbridos para la prevención de Sybil, que incorporan cada uno de los tres elementos clave, son comunes para abordar las preocupaciones.

1. Costo de crear una identidad

La primera forma de mitigar un ataque Sybil es aumentar el costo de crear una nueva identidad. Dado que las identidades pueden asignarse a entidades en una proporción de muchos a uno, necesitamos una manera de hacer que crear demasiadas identidades requiera un uso intensivo de recursos. Sin embargo, el desafío aquí es que existen muchas razones legítimas por las que es posible que desee operar con múltiples identidades. La redundancia, el intercambio de recursos, la confiabilidad y el anonimato son buenas razones para crear múltiples identidades en una red de pares.

El costo ideal de la creación de identidades no debería impedir que las personas se unan a la red o incluso creen un puñado de identidades. Más bien, debería ser suficiente para hacer inviable la creación de muchas identidades en un corto período de tiempo.

Las cadenas de bloques utilizan el costo de creación como una característica de protección de Sybil a través de minería. En prueba de trabajo algoritmos, para crear una nueva identidad en la red minera, necesitará otra computadora con capacidad de procesamiento para contribuir. Esto conlleva un costo significativo al agregar cientos o miles de nodos seudónimos que podrían influir en la adopción de una bifurcación u otra votación de blockchain.

Lo mismo ocurre con la prueba de participación, donde la compra de poder informático se reemplaza por moneda de apuesta. Unirse a la red y tener un voto tiene un costo. Ese requisito de recursos limita la cantidad de cuentas que un mal actor puede crear.

2. Cadena de confianza

Una segunda forma de luchar contra los ataques de Sybil es exigir algún tipo de confianza antes de permitir que una nueva identidad se una a la red. Esto suele tomar la forma de un sistema de reputación, donde sólo los usuarios establecidos y de largo plazo pueden invitar o dar fe de nuevos participantes en la red. Otras variaciones se basan en un sistema de prueba en el que son posibles nuevas cuentas, pero deben permanecer activas y únicas durante un período determinado antes de recibir privilegios de voto.

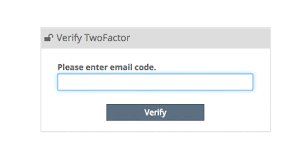

La cadena de confianza también se extiende a la verificación absoluta de la identidad. Algunas redes de pares requieren que usted presente una identificación antes de unirse. Otros te permiten unirte si puedes responder una autenticado en dos factores código de seguridad. Otros restringen la creación de cuentas según la dirección IP.

Todos estos requieren cierto nivel de verificación de identidad o creación de confianza antes de que una cuenta reciba privilegios de voto, lo que hace que la creación de seudónimos sea más desafiante.

3. Reputación desigual

La última forma de mitigar la amenaza de los ataques Sybil es ponderar el poder del usuario en función de la reputación. Los usuarios que han existido por más tiempo y han demostrado su valía reciben más poder de voto en las decisiones comunitarias. Esto convierte al sistema en una meritocracia en lugar de una democracia pura y reduce el poder de los nuevos usuarios. Como resultado, muchas cuentas nuevas o menos activas no otorgan a un atacante de Sybil ninguna ventaja frente a cuentas más antiguas y activas de buena reputación.

Los ataques de Sybil son difíciles, pero no imposibles, de prevenir

Los ataques de Sybil implican identidades falsas y motivos ocultos. Como tales, pueden ser difíciles de detectar y prevenir hasta que ya estén presentes y sean evidentes. Aún así, las redes que implementan una combinación de estas medidas de prevención obtienen una mayor protección contra los ataques de Sybil, lo que mitiga la gravedad potencial del ataque cuando se produzca.

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones