L’exfiltration de données est l’une des cyberattaques majeures qui représentent une menace importante pour les organisations. Cela peut être réalisé par des internes malveillants, des attaquants externes ou même par des moyens accidentels.

Selon Statiste, le coût moyen mondial par violation de données en 2023 est de 4,45 millions de dollars, tandis que le coût moyen d’une violation de données aux États-Unis est de 9,48 millions de dollars. L’exfiltration de données peut dévaster une organisation, entraînant des pertes financières, une atteinte à sa réputation et même une responsabilité juridique.

Ce guide explorera le concept d’exfiltration de données, les méthodes utilisées par les cyber-adversaires et les mesures essentielles qui peuvent être prises pour atténuer le risque et se protéger contre la perte de données.

Qu’est-ce que l’exfiltration de données ?

L’exfiltration de données, également connue sous le nom d’extrusion de données ou d’exportation de données, est le transfert non autorisé de données manuellement ou automatiquement à partir d’un ordinateur ou d’un serveur. L’exfiltration de données implique simplement la copie ou l’accès aux données d’une entreprise, soit en ayant un accès direct à un appareil physique, soit en utilisant Internet pour accéder au système.

Les pirates ont imaginé différents moyens d’accéder aux données, permettant de détecter certaines des méthodes utilisées pour accéder au système de l’entreprise. L’exfiltration de données ne peut pas être facilement détectée car elle implique simplement le transfert ou la copie de données, ce qui ressemble à une activité quotidienne typique dans n’importe quel système.

Exemples concrets d’exfiltration de données

L’exfiltration de données peut être réalisée aussi bien en interne par un employé d’une organisation qu’en externe par un concurrent ou un hacker. Voici quelques exemples concrets d’exfiltration de données

#1. Violation de données Equifax

En 2017, Équifax, une agence multinationale américaine d’évaluation du crédit à la consommation, a été victime d’une exfiltration de données. Les données personnelles et financières de 143 millions de consommateurs ont été exposées en raison de failles de sécurité dans le système de l’entreprise, et plus d’un téraoctet de données ont été exfiltrées par les attaquants. Cela a conduit à des amendes légales et réglementaires et à une perte de confiance des clients ; cela a également conduit Equifax à dépenser plus de 1,4 milliard de dollars en coûts de nettoyage après la violation.

#2. Cyberattaque SolarWinds

En 2020, une violation de données s’est produite à Vents solairesqui a touché des milliers d’organisations dans le monde, y compris le gouvernement américain, estimé à 18 000 systèmes dans le monde.

Les attaquants ont pu installer un code malveillant sur les systèmes des clients, ce qui leur a permis d’exfiltrer de grandes quantités de données, notamment les mots de passe des clients, des informations financières et des propriétés intellectuelles, causant des dommages irréparables d’une valeur de plus de 40 millions de dollars, comme indiqué dans le rapport trimestriel de l’entreprise. .

#3. Violation de Yahoo

En 2013, plus 3 milliards d’utilisateursDes informations personnelles ont été exfiltrées de Yahoo lors d’une violation de données. Si vous aviez un compte Yahoo en 2013, il y a de fortes chances que vos données soient impliquées. Les attaquants ont violé et volé des informations de compte telles que des noms, des adresses e-mail, des numéros de téléphone, des dates de naissance et des mots de passe hachés.

La violation, qui n’a été révélée par la société qu’en 2016, a conduit à une dévaluation du prix de Yahoo lors de son acquisition par Verizon, ainsi qu’à des poursuites judiciaires et à des amendes réglementaires.

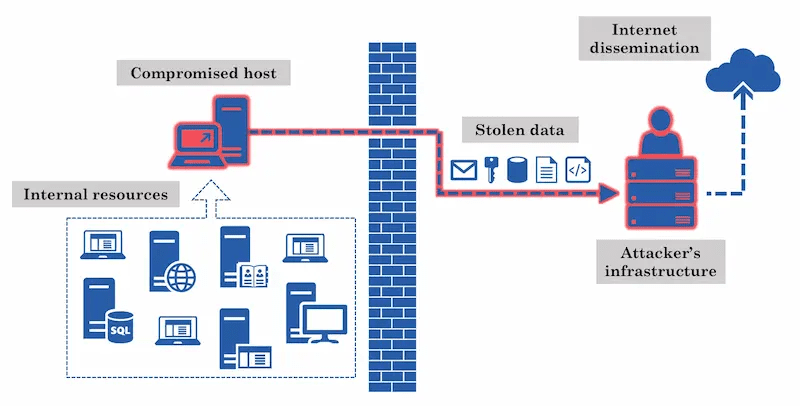

Comment fonctionne l’exfiltration de données

Dans la section précédente, nous avons eu un aperçu de cas d’exfiltration de données et de la manière dont cette violation a affecté les entreprises, allant des pertes financières aux atteintes à la réputation. L’exfiltration de données se produit la plupart du temps en raison d’une vulnérabilité dans le système d’une entreprise. Dans cette section, nous verrons comment l’exfiltration de données se produira probablement dans un système.

Comme nous l’avons noté, l’exfiltration de données peut se produire de deux manières principales : par une attaque interne ou externe.

Une attaque interne pourrait se produire en raison de l’ignorance, par l’ingénierie sociale d’un attaquant externe où un employé accède à un e-mail de phishing et l’attaquant utilise cette plate-forme pour introduire du code malveillant dans le système de l’organisation et accéder aux données ou intentionnellement dans le cas où un employé a un faible pour l’entreprise et copie des informations sensibles dans l’intention de réaliser un gain.

Lors d’une attaque externe, un attaquant pourrait installer un code malveillant sur un réseau ou en accédant à un appareil physique. Une autre méthode de vulnérabilité peut survenir lorsqu’une organisation utilise un logiciel tiers.

Types d’exfiltration de données

Connaître les différents types d’exfiltration de données pourrait vous aider à créer une stratégie de protection des données pour protéger le système de votre entreprise.

E-mails sortants

Avec des milliers d’e-mails envoyés chaque jour, les attaquants exploitent des canaux de communication tels que les e-mails et les appels téléphoniques, entre autres, pour envoyer des données sensibles depuis leurs ordinateurs sécurisés vers des systèmes non sécurisés ou personnels.

Ces informations peuvent être envoyées sous forme de pièce jointe, de message texte ou de courrier électronique en texte brut, qui pourraient être utilisées pour voler du code source, des informations de calendrier, des images, des dossiers financiers et des bases de données.

Télécharger sur des appareils externes/personnels

Ce type d’exfiltration résulte d’une attaque interne, dans laquelle un employé copie ou télécharge des informations depuis le réseau ou l’appareil sécurisé de l’entreprise, puis les télécharge sur un appareil externe pour les utiliser en dehors des locaux autorisés.

Vulnérabilités du cloud

La plupart des organisations s’orientent vers le stockage des données dans le cloud. Les fournisseurs de cloud gèrent ces services et stockage cloud, et l’environnement cloud peut être vulnérable à l’exfiltration s’il n’est pas correctement protégé ou configuré.

Logiciel non autorisé

Lorsque les employés d’une entreprise utilisent des logiciels non autorisés au sein d’une organisation, cela peut entraîner une faille de sécurité. Tout logiciel peut contenir des logiciels malveillants qui collectent des données sur l’appareil d’un utilisateur. Lorsqu’un employé télécharge un logiciel non vérifié et approuvé par l’organisation, les attaquants pourraient en tirer parti pour exfiltrer des données.

Meilleure pratique pour empêcher l’exfiltration de données

Il existe divers outils pour aider à détecter les activités irrégulières sur le système, ainsi que les meilleures pratiques pour éloigner les attaquants et les pirates de l’air des systèmes de l’organisation. Soulignons quelques-unes des meilleures pratiques impliquées dans la prévention de l’exfiltration de données.

Surveiller l’activité

Chaque système a un modèle régulier dans lequel le flux de données est effectué et ces activités peuvent être surveillées. Une surveillance constante des activités des utilisateurs est essentielle à la détection précoce des activités excessives de réseau ou de transfert de données d’un utilisateur particulier et permet de signaler un comportement inhabituel.

Un outil de surveillance du réseau peut aider les organisations à savoir qui a accédé à quels fichiers et ce qui a été fait avec ces fichiers.

Gestion des identités et des accès (IAM)

Parallèlement à la surveillance continue des activités des utilisateurs au sein d’un système d’organisation, il est essentiel de gérer les accès et les privilèges des utilisateurs. Cela contribuera à empêcher l’accès aux données par des personnes non autorisées, en donnant uniquement aux utilisateurs autorisés l’accès aux ressources appropriées dont ils ont besoin.

Mot de passe sécurisé

La première couche de sécurité dans la plupart des systèmes commence par un mot de passe. Assurez-vous que les utilisateurs utilisent un mot de passe unique lors de la création d’un compte afin de réduire les risques que leur mot de passe soit deviné.

Les combinaisons de mots de passe contenant des caractères spéciaux, des lettres (majuscules et minuscules) et des chiffres seront difficiles à déchiffrer par rapport à celles qui ne contiennent pas une telle combinaison. Évitez d’utiliser un seul mot de passe sur plusieurs comptes pour éviter toute exposition en cas de violation.

Mettre à jour les logiciels et les systèmes

Garder tous les logiciels et systèmes à jour devrait être une priorité pour garantir que les vulnérabilités des versions précédentes soient corrigées lorsqu’un correctif est disponible et que les derniers correctifs de sécurité soient également inclus dans votre système.

Utiliser le cryptage

Le cryptage consiste à convertir des informations/données en code, ce qui rend difficile l’accès des utilisateurs non autorisés. Le chiffrement des données d’entreprise au sein du système de l’entreprise et le déchiffrement des données uniquement lorsqu’un utilisateur autorisé y accède permet de protéger les informations sensibles lors de l’exfiltration de données.

Outils de protection contre la perte de données (DLP)

L’utilisation d’outils de protection contre la perte de données aide une organisation à surveiller activement le transfert de données et à détecter les activités suspectes au sein du système. DLP permet également d’analyser les données transférées pour y détecter leur contenu sensible. Passons en revue quelques outils DLP qui pourraient aider à prévenir des attaques telles que l’exfiltration de données.

#1. FortDM

Fortdm est une plate-forme de gestion d’accès dynamique qui aide les utilisateurs à gérer les données privilégiées et à surveiller les actions des utilisateurs au sein du système. Il prend en charge la gestion en temps réel de chaque autorisation au sein du système et a la capacité de révoquer l’accès lorsqu’une activité suspecte est détectée.

Strongdm propose diverses solutions, notamment la gestion des sessions de privilèges, la gestion des autorisations, l’accès JIT, le cloud PAM, la journalisation et le reporting, entre autres fonctionnalités. Le prix StrongDM commence à 70 $ par utilisateur et par mois.

#2. Point de preuve

Un autre outil DLP qui pourrait aider à empêcher l’exfiltration de données est Proofpoint Enterprise DLP. Proofpoint aide à prévenir la perte de données et à enquêter sur les violations de politique au sein d’un système. Cela permet également de garantir le strict respect des politiques afin de réduire les risques liés à la non-conformité.

Les solutions Proofpoint couvrent les menaces liées aux e-mails et au cloud, les activités liées au comportement des utilisateurs, la prévention des pertes de données et des attaques internes, la protection des applications cloud et les pertes dues aux ransomwares. Proofpoint propose un essai gratuit de 30 jours et les tarifs sont disponibles sur demande.

#3. Point de force

Point de force utilise ML pour analyser et détecter les activités anormales des utilisateurs au sein d’un système. Il permet d’empêcher l’exfiltration de données sur une large gamme d’appareils en temps réel. Les fonctionnalités de l’outil incluent une gestion centralisée des politiques de sécurité des données et une gestion DLP simplifiée avec plus de 190 politiques de sécurité des données prédéfinies.

#4. Fortnite

Fortinet est l’un des outils les plus avancés dans le domaine ; son NGFW offre une protection contre diverses formes de cyberattaques, telles que le trafic malveillant, empêche l’exfiltration de données et applique des politiques de sécurité.

Fornite NGFW offre une large gamme de fonctionnalités, telles que des systèmes de prévention des intrusions, des contrôles d’applications, un anti-malware, un filtrage Web, des informations sur les menaces basées sur le cloud et une protection contre la perte de données. L’outil peut être déployé sur divers emplacements tels que des bureaux distants, des succursales, des campus, des centres de données et le cloud.

Conclusion

La sécurité des données est cruciale pour chaque organisation afin de maintenir la confiance des utilisateurs et d’éviter les problèmes réglementaires. Il est important que chaque organisation qui détient une forme de données utilise des mécanismes de sécurité et de prévention pour éviter toute violation et toute exfiltration de données de son système.

Notez que comme la sécurité du système se concentre principalement sur les menaces extérieures, les menaces internes doivent également être traitées correctement pour éviter de laisser une faille dans le système d’une organisation, car elles pourraient causer autant de dégâts que la menace extérieure.

Vous pouvez également explorer différents types d’attaques DDoS et comment les prévenir.

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones