<span>En la sociedad humana, siempre hay un cierto número de personas que usan varios métodos para tomar lo que es una mala mentira. Con el desarrollo del progreso tecnológico, se mejoran las viejas formas de tales actividades y aparecen otras nuevas.

En relación con el advenimiento de las computadoras, la expansión global de las redes informáticas y la aparición de todo un mundo virtual que tiene sus propias monedas, se hizo posible robar recursos informáticos virtuales de usuarios desprotegidos.

- 1 Qué es la minería oculta y sus características

- 1.1 El principio de funcionamiento de la minería oculta

- 1.2 Cómo los piratas informáticos ocultan la minería

- 2 formas de hackers para infectar un virus minero

- 2.1 Sitios dudosos

- 2.2 Archivos de instalación

- 2.3 Ataque al servidor

- 3 Cómo verificar si hay minería oculta en su computadora y no dañar el sistema operativo

- 3.1 Cómo detectar un virus

- 4 Cómo proteger tu PC de la minería furtiva

- 4.1 Precauciones

- 4.2 Protección contra la minería en el navegador

- 5 software de eliminación de virus de minería

Qué es la minería oculta y sus características

La aparición de una gran cantidad de criptomonedas que se pueden minar inevitablemente ha llamado la atención de los estafadores. Casi de inmediato, con el advenimiento de la minería legal realizada por el dueño del equipo de cómputo, hubo quienes querían usar las computadoras de otras personas para minar criptomonedas. Para evitar una atención innecesaria, los atacantes comenzaron a usar varios métodos para usar los recursos informáticos de las computadoras de otras personas sin que otros los noten al ejecutar programas de minería en segundo plano. Por lo tanto, nació una nueva forma de obtener ganancias ilegalmente: la minería oculta (cryptojacking).

A pesar de los esfuerzos de las fuerzas del orden, la minería furtiva sigue siendo muy común en 2022.

El principio de funcionamiento de la minería oculta.

Debido a que existen varias formas de obtener criptomonedas, la minería oculta puede utilizar los recursos del procesador, los aceleradores de gráficos, el espacio en los discos duros, que, bajo la carga constante causada por la minería, inevitablemente consumen sus recursos. La consecuencia inevitable de la minería oculta es un aumento en el consumo de energía, un mayor desgaste de las fuentes de alimentación.

La presencia de varios algoritmos de minería de criptomonedas le permite utilizar para la minería no solo computadoras, sino también otros equipos que tienen recursos informáticos y están conectados a Internet: enrutadores, teléfonos inteligentes, tabletas y otros dispositivos.

El principio de funcionamiento utilizado en la minería sigilosa es la instalación discreta de un software especial en el equipo de la víctima, que posteriormente se ejecuta en segundo plano, produciendo minería. Saber cómo encontrar un virus de minería ayudará a prevenir la infección de su equipo y eliminarlo si es necesario.

Cómo los hackers ocultan la minería

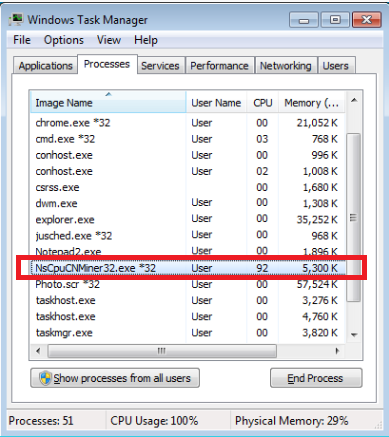

La forma más sencilla de ocultar el trabajo del programa de minería es ejecutarlo en segundo plano como un proceso de servicio. La mayoría de los usuarios no verán que un programa disfrazado ha comenzado a funcionar en la computadora, y solo pueden entender por señales indirectas que algo anda mal con la computadora debido a su ralentización.

Un programa avanzado de minería sigilosa puede pausar automáticamente su trabajo cuando intenta detectarlo, por ejemplo, al iniciar el administrador de tareas en el sistema operativo Windows. Los programas serios pueden adaptar la carga de los recursos informáticos para que su impacto en el funcionamiento general de la computadora no sea tan notable, hacerse pasar por programas que son completamente legítimos desde el punto de vista del usuario, integrarse en programas de uso frecuente y usar una variedad de otros maneras de no despertar sospechas sobre su existencia.

Hacker formas de infectar un virus minero

Un programa de minería oculta puede ser instalado por una persona sin escrúpulos que tenga acceso físico al equipo. Además, se pueden utilizar otros métodos similares a los utilizados para propagar virus informáticos.

Las formas más comunes de piratear una computadora para instalar mineros ocultos son las siguientes:

- Instalación de malware por parte del personal con acceso a los equipos.

- Infección de sitios de Internet con scripts que contienen código para realizar minería sigilosa, o descarga de virus en el ordenador de la víctima que permiten la minería sigilosa. Por regla general, se utilizan varios sitios semilegales con contenido dudoso para esto;

- Distribución de archivos de instalación infectados con un virus minero, que a menudo ocurre cuando se distribuye software pirateado en Internet;

- Explotación de vulnerabilidades en el sistema operativo o programas instalados en el lado del servidor. En este caso, se utilizan utilidades especiales (exploits) que le permiten controlar la computadora de forma encubierta e instalar programas maliciosos en ella.

sitios dudosos

Por regla general, los recursos de Internet que ofrecen descargas gratuitas de programas pirateados, recursos pornográficos y otros sitios ilegales y semilegales distribuyen simultáneamente virus diseñados para robar datos personales o para minería oculta, así como para otros fines. En este caso, conviene recordar el viejo dicho de que el queso gratis solo está en una ratonera . No debe usar programas pirateados, porque el daño de usarlos puede ser mucho mayor que el dinero ahorrado al comprarlos. Además, ahora hay una gran cantidad de programas gratuitos de código abierto que tienen las mismas características que los pagos, y en ocasiones incluso mejores, gracias a los esfuerzos de una comunidad de personas que apoyan el principio del software abierto. TalLos programas se pueden encontrar fácilmente en Github, donde se publican sus códigos de programa.

Archivos de configuración

La forma más fácil es inyectar un virus de minería o programas de marcadores especiales en los archivos de instalación de programas ampliamente utilizados, lo que le permitirá penetrar silenciosamente en la computadora de otra persona utilizando al propietario mismo, o hacerlo silenciosamente a otros con el pretexto de instalar un inofensivo programa. Para protegerse de este método de penetración, debe verificar cuidadosamente la fuente de la que se tomaron los archivos de instalación, especialmente si está en Internet, y asegúrese de verificarlos antes de ejecutarlos con un buen antivirus.

ataque al servidor

Algunas computadoras en Internet están infectadas con virus que ejecutan algoritmos diseñados para propagar virus. En este caso, se pueden utilizar códigos de programa que explotan las vulnerabilidades informáticas (los llamados exploits) tanto de los usuarios conectados a los servidores como de otras computadoras conectadas a la red, pero que tienen puertos abiertos que son susceptibles de vulnerabilidades.

Es necesario limitar la cantidad de tales vulnerabilidades tanto como sea posible y escanear regularmente su computadora en busca de virus y programas de criptosecuestro.

Cómo verificar si hay minería oculta en su computadora y no dañar el sistema operativo

¿Cómo saber si tu computadora está minando actualmente para no ser víctima de piratas informáticos?

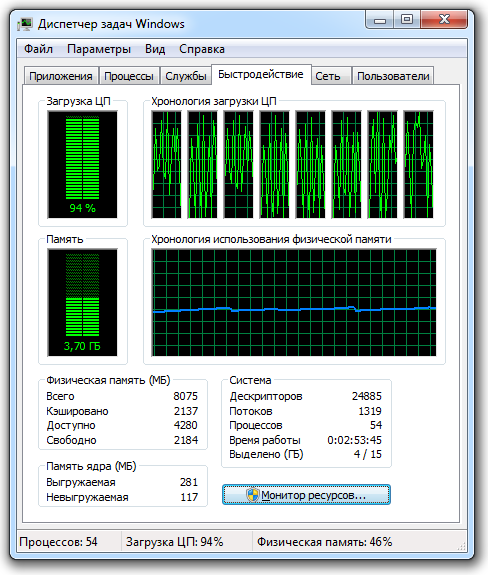

Para verificar si hay minería oculta en su computadora, puede ejecutar el Administrador de tareas de Windows (presionando la combinación Ctrl + Alt + Supr y activar el Administrador de tareas) u otro programa que le permita monitorear la carga del procesador central, GPU, memoria, espacio en disco, actividad de la red y qué procesos se están ejecutando en el sistema.

Debe prestar atención a los procesos que consumen demasiados recursos. Un estudio más detallado de estos procesos, en qué carpeta se encuentran, cómo se lanzan, con qué direcciones de red se conectan, nos permitirá determinar el grado de su fiabilidad. Para ello, es conveniente utilizar la utilidad Process Monitor, que se puede descargar desde el sitio web de Microsoft en https://docs.microsoft.com/en-us/sysinternals/downloads/procmon.

Además, debe verificar la lista de programas que se encuentran en el inicio de la computadora y verificar cuidadosamente qué programas se cargan automáticamente en la computadora cuando se enciende. La forma más fácil de hacerlo es con la herramienta Autoruns, que se puede descargar desde el sitio web de Microsoft en docs.microsoft.com/en-us/sysinternals/downloads/autoruns.

Saber cómo detectar programas de minería sigilosa te permitirá eliminarlos y usar tu equipo con tranquilidad.

Cómo detectar un virus

El antivirus debe ser el primero en detectar un programa ilegal. Pero, cuando un pirata informático utiliza programas avanzados que entrenan automáticamente y agregan al minero a la lista de confiables, es posible que esto no funcione.

Verificar una computadora en busca de un virus de minería puede ser más confiable si inicia el sistema operativo desde otro medio limpio y ejecuta un buen antivirus con bases de datos actualizadas en un entorno limpio conocido. Es recomendable realizar este procedimiento periódicamente, incluso si hay confianza en la ausencia de programas mineros, para buscar troyanos y spyware en la computadora.

¿Cómo verificar una computadora en busca de minería oculta de otras maneras?

La presencia de programas ocultos que utilizan una computadora para la minería puede determinarse por una serie de características. No necesariamente indican la presencia de un minero oculto, pero mediante la combinación de signos ayudarán a comprender mejor si todo está en orden con la computadora:

- El aumento de la carga en la computadora durante la minería provoca una fuerte ralentización en su trabajo, mayor tiempo para abrir páginas en Internet, ralentizaciones en los juegos y retrasos en la visualización de archivos de video;

- Los equipos informáticos comienzan a consumir significativamente más electricidad, se calientan más y su sistema de refrigeración funciona constantemente al máximo;

- La mayor parte del espacio en los medios desaparece, de varios gigabytes y más, y el indicador de acceso al disco duro muestra su actividad constante;

- La computadora intercambia constantemente datos con Internet, incluso si nadie la usa. El drenaje automático del tráfico por parte de una computadora es una evidencia indirecta que apunta a la minería oculta;

- Mientras la computadora está arrancando, aparecen por un corto tiempo ventanas de programas incomprensibles, que desaparecen muy rápidamente.

- Estos signos pueden indicar la necesidad de reinstalar el sistema operativo o el desgaste del equipo y, a menudo, son signos de la presencia de virus, incluidos programas de minería ocultos. Para evitar que los cryptojackers accedan a su computadora, debe saber cómo protegerse de la minería oculta.

Cómo proteger tu PC de la minería sigilosa

Para protegerse contra virus, incluidos los programas de minería oculta, debe realizar las siguientes acciones:

- Asegúrese de instalar un buen antivirus en su computadora y actualice regularmente sus bases de datos antivirus y busque posibles amenazas.

- Tener una imagen de un sistema operativo limpio, probado, con los programas más necesarios instalados y restaurarlo cuando aparezcan los primeros signos de infección, y preferiblemente periódicamente una vez cada 2-3 meses como acción preventiva

- Agregue al archivo de hosts el bloqueo de sitios maliciosos de acuerdo con las listas disponibles en el recurso abierto GitHub de acuerdo con el algoritmo descrito en la sección de protección contra la minería del navegador.

- Impedir la instalación de software en el sistema operativo. Para hacer esto, puede deshabilitar el inicio de Windows Installer a través del Editor de políticas de grupo: presione Win + R, ejecute el programa gredit.msc, vaya a la ruta Computadora local – Configuración de la computadora – Plantillas administrativas y en el directorio de Windows Installer active la opción Deshabilitar en el menú Denegar Windows Installer.

- Permita que solo se ejecuten programas confiables. Para hacer esto, cambie la política de seguridad local ejecutando el programa secpol.msc, donde crean una política de restricción de software, en cuyas propiedades activan las reglas relacionadas con el uso restringido de todos los archivos (excepto bibliotecas), y también activan la opción de ignorar las reglas del certificado.

- Permita el acceso a la computadora solo en los puertos permitidos. Esto se hace en la configuración del firewall y del antivirus.

- Deniegue el acceso remoto desde Internet al enrutador de su hogar, así como también cambie la contraseña predeterminada establecida en él (de acuerdo con sus instrucciones de funcionamiento).

- Realizar estos pasos, si no eliminará el virus, restringirá su acceso a Internet, lo que evitará que consuma los recursos de la computadora.

Medidas de precaución

Tomar precauciones al trabajar en una computadora y en una red, además de saber cómo eliminar un virus de minería de una computadora, puede reducir el riesgo de infección por mineros ocultos, así como otros virus.

¿Cómo deshacerse de la minería oculta?

Es necesario cumplir con las reglas elementales de seguridad cuando se trabaja en una computadora y se usan recursos de Internet, que son las siguientes

- No use ni instale software pirateado, así como programas descargados de recursos desconocidos;

- Restringir la lista de personas que tienen acceso a la computadora, establecer contraseñas para acceder a la misma y restringir la capacidad de terceros para instalar programas.

- Encienda el firewall en su computadora y enrutador. y también utilizar otros tipos de protección que admita un modelo de enrutador específico, por ejemplo, filtros de control parental;

- Limite las visitas a sitios semilegales con contenido dudoso tanto como sea posible, evite los sitios sin certificados SSL (https);

- Instale complementos especiales en el navegador que bloqueen los códigos de secuencias de comandos de minería en los sitios web;

- Distribuya lo menos posible información en la red que pueda facilitar la piratería, no almacene contraseñas e información personal en una computadora que está constantemente en línea.

- Actualice regularmente el programa antivirus y su base de datos con definiciones de virus, así como actualizaciones críticas de seguridad para el sistema operativo, lo que limitará la penetración de programas de minería ocultos.

Protección contra la minería del navegador

¿Cómo verificar el navegador para la minería por cryptojackers?

Los signos significativos de la minería del navegador son la ralentización de la computadora en algunos sitios, el alto uso de la CPU cuando se ven ciertos sitios, especialmente cuando se ven sitios con películas, programas pirateados, fotos semilegales. Para protegerse contra la minería en el navegador, se utilizan los siguientes métodos:

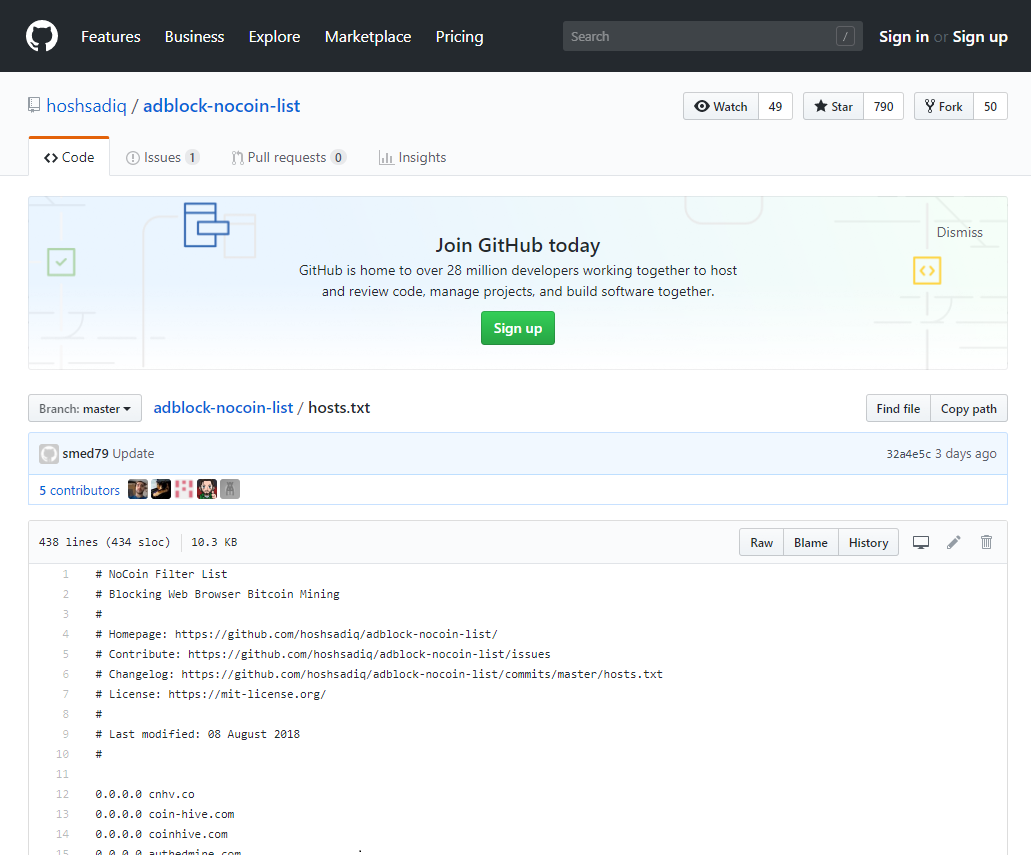

- Bloqueo de sitios maliciosos utilizados para la minería oculta en el archivo de servicio de los hosts.

Para ello, en este archivo, que se encuentra en la carpeta C:\Windows\System32\drivers\etc , mediante un editor de texto, se ingresan las siguientes líneas:

0.0.0.0 coin-hive.com , donde coin-hive. com es el nombre del dominio utilizado para la minería oculta. Puede encontrar una lista actualizada de estos dominios en el recurso abierto github.com/hoshsadiq/adblock-nocoin-list/blob/master/hosts.txt ;

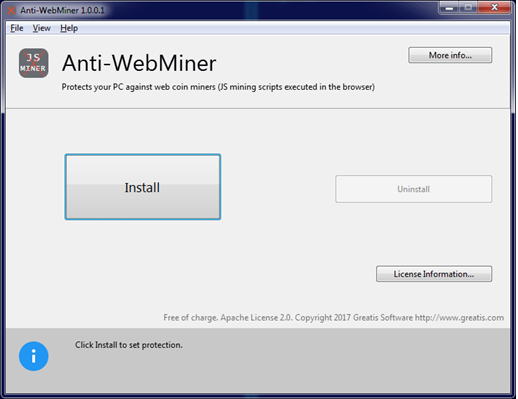

- El uso de programas anti-minería que también eliminen virus de minería. Para este propósito, puede usar varias utilidades, por ejemplo, el programa de eliminación de minería oculta Anti-WebMiner, cuyos códigos están disponibles en https://github.com/greatis/Anti-WebMiner , da buenos resultados .

- Deshabilite el soporte para ejecutar scripts de JavaScript en el navegador de Internet desactivando el elemento correspondiente en su configuración.

- Esto evita la ejecución de código malicioso, pero limita la experiencia de navegación de los sitios que utilizan esta tecnología para mostrar su contenido.

- Uso de complementos especiales y complementos para el navegador.

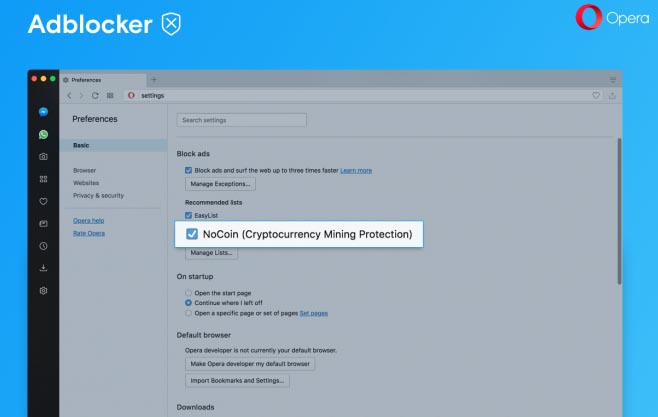

- Este método le permite no abandonar la navegación completa por las páginas de Internet y protege bastante bien de la minería del navegador . Los más comunes para la protección contra la minería son los complementos y complementos como NoScript , NoCoin , MinerBlock , Antiminer y otros. Los navegadores modernos, como Opera, tienen soporte incorporado para la protección contra minería, que se activa en la configuración de bloqueo de anuncios ( elemento No Coin ).

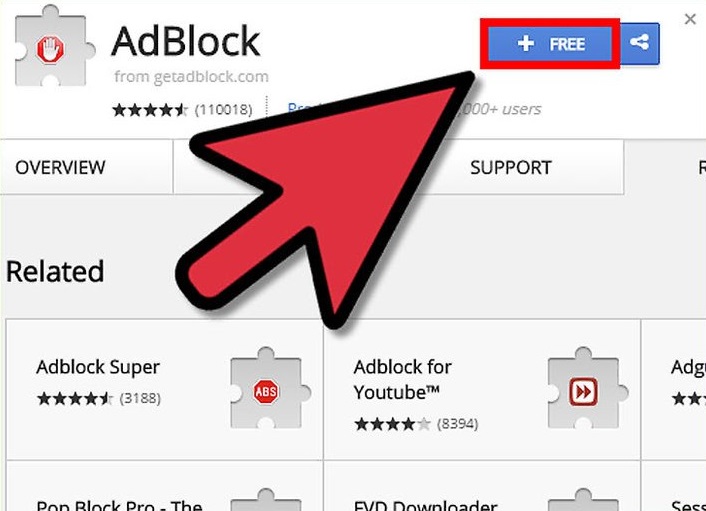

- Uso de filtros en uBlock, AdBlock y aplicaciones similares.

- Los complementos de bloqueo de anuncios generalmente tienen configuraciones separadas que le permiten activar listas que filtran la minería del navegador o agregar sus propios filtros para los dominios utilizados para la minería oculta.

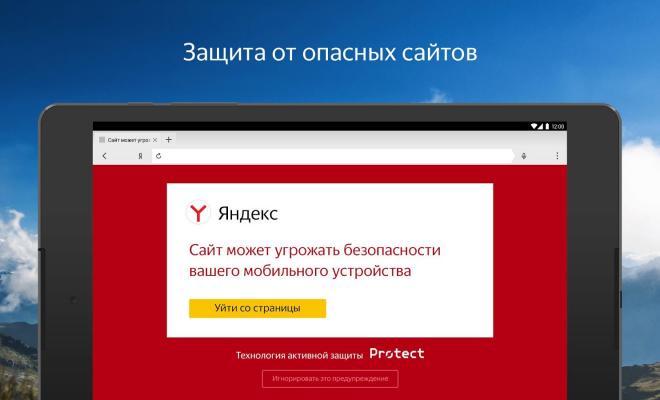

Protección Yandex

Desde marzo de 2018, la protección automática contra la minería en el navegador Yandex ha estado funcionando para todas las plataformas . Esto se logra mediante el uso de un algoritmo especial para monitorear la carga del procesador cuando se trabaja en Internet. Al mismo tiempo, el bloqueo de scripts para minería se realiza de forma automática, sin afectar la visualización del sitio con el que se está trabajando.

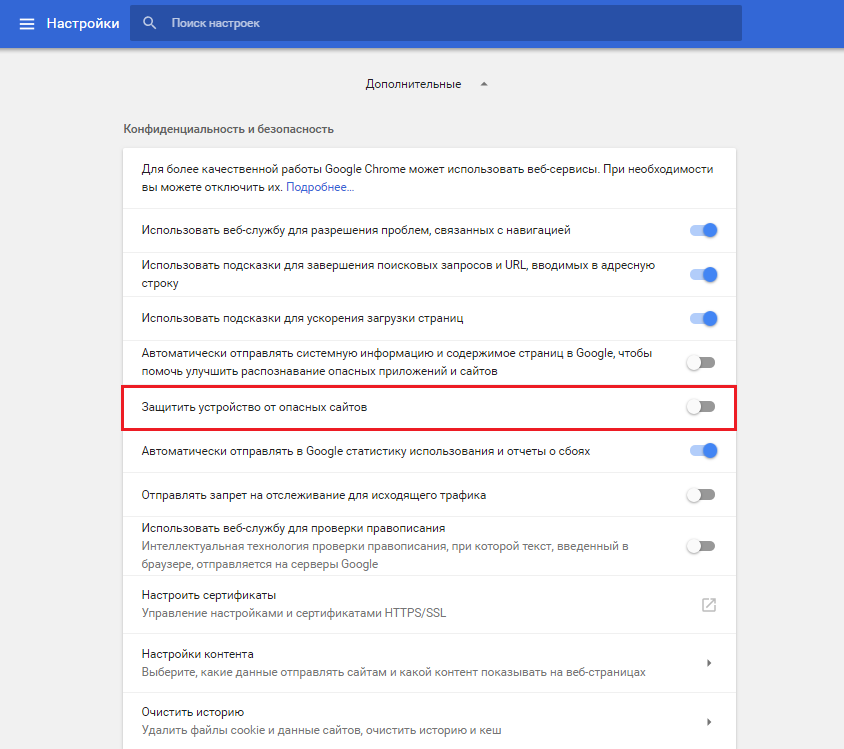

Protección de Google

Para combatir la minería oculta, la tienda Google Play ha prohibido la colocación de programas de minería en su sitio desde julio de 2018.

El navegador Chrome de Google le permite protegerse de la minería en el navegador mediante el uso de complementos, así como activando el elemento «Proteger su dispositivo de sitios peligrosos» y «Buscar y eliminar malware» en el menú de configuración avanzada.

Software de eliminación de virus de minería

Para eliminar los virus de minería, puede usar buenos programas antivirus, para lo cual es necesario actualizar las bases de datos antes de su uso. Norton Antivirus, Kaspersky Antivirus y otros muestran buenos resultados en la protección contra la minería por parte de piratas informáticos. Para cualquier usuario preocupado por la seguridad, el uso de un antivirus anti-snaak mining debería convertirse en la norma.

Proteger su computadora de mineros ocultos requiere cierto conocimiento por parte del usuario y un monitoreo constante de la aparición de nuevas herramientas que los piratas informáticos utilizan para esto. Lo principal es el uso de medidas preventivas, que consisten en observar las medidas de seguridad cuando se trabaja en Internet y comprender que «El avaro paga dos veces» cuando se usan programas piratas.

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones