Los estafadores de criptomonedas a menudo logran derrotar a las víctimas que carecen de una formación básica en ciberseguridad. Algunos argumentan que la inteligencia artificial (IA) es la solución para una mayor seguridad, pero investigadores como Jeremiah Fowler responden que la inteligencia humana está perfectamente bien.

Empresas como Cyvers.ai entrenan a la IA para reconocer actividades inusuales en la cadena. Anchain.ai utiliza inteligencia artificial en su marco Web3SOC para identificar vulnerabilidades de contratos inteligentes.

Al momento de escribir este artículo, hay poco que informar sobre los niveles de éxito de estas nuevas y brillantes herramientas. En cualquier caso, son, en el mejor de los casos, un complemento al buen trabajo detectivesco a la antigua usanza.

Pregúntele al investigador de ciberseguridad Jeremiah Fowler.

Este experto en informática, que alguna vez fue empleado de una importante empresa de software, se convirtió más tarde en cofundador del grupo de investigación informática Security Discovery junto con su colega investigador informático Bob Diachenko.

Desde sus inicios, la empresa ha logrado avances significativos para ayudar a las personas a evitar estafas criptográficas y al mismo tiempo proteger datos confidenciales. Si bien el panorama de amenazas ha evolucionado para adoptar nuevas tecnologías, los métodos de ataque siguen siendo similares a los de épocas pasadas.

La clave para combatir el cibercrimen, sostiene Fowler, es una higiene cibernética básica. Dice que educar a los empleados sobre la gestión sólida de contraseñas y los peligros de hacer clic en enlaces maliciosos es la primera línea de defensa.

Las mismas reglas se aplican a los inversores en criptomonedas, que pueden ser víctimas de estafas por ignorancia o negligencia. Una lista aparentemente interminable de errores de software que los piratas informáticos pueden explotar añade más peligro a la mezcla.

Pero hay esperanza para los inversores en criptomonedas. Continúe leyendo para obtener más información.

Un error de usuario provocó el hackeo de Colonial Pipeline

En los primeros días de la banca, la mayor amenaza que enfrentaban los bancos individuales era el robo del efectivo que mantenían en sus instalaciones. Con la llegada de los nuevos sistemas digitalizados, los ladrones han aprovechado el campo relativamente nuevo de la ciberseguridad para orquestar esquemas sofisticados.

Si bien estos robos parecen muy sofisticados a primera vista, las autopsias revelan un rastro de migas de pan ocultas a plena vista.

Tomemos, por ejemplo, el ataque al Colonial Pipeline de 2021 que cortó el suministro de 2,5 millones de barriles de petróleo a la costa este. Un atacante pudo acceder de forma remota a la planta utilizando una contraseña filtrada.

Una investigación reveló que la contraseña existía en la web oscura. Probablemente un empleado utilizó una contraseña comprometida por otro ataque para proteger la conexión.

Los errores del usuario suelen ser la raíz de la mayoría de los exploits.

Después de todo, el hackeo en sí no era sofisticado. Todo se redujo a un error del usuario del que cualquiera podría ser víctima.

A veces, los empleados pueden recibir correos electrónicos sobre sitios web que han visitado. En muchos casos, la familiaridad con el sitio o ciertas palabras hacen que el destinatario abra el correo electrónico y no se dé cuenta de que ha sido estafado hasta que sea demasiado tarde.

Según Fowler, las estafas de ingeniería social son algunas de las más difíciles de detener, ya que se basan en una relación entre la víctima y el estafador. El estafador convence a la víctima de que revele información personal o financiera después de ganarse su confianza.

Pero nuevamente, el vector de ataque no es una explotación complicada de un error en algún servidor. La mayor parte del trabajo de los piratas informáticos se realiza en Internet, lo que los hace relativamente fáciles de rastrear.

Sin embargo, eso no quiere decir que no haya actores sofisticados por ahí.

Un eslabón débil inicia la infiltración en el Marriott

En 2019, el director ejecutivo de Marriott International, Arne Sorenson descrito una brecha que comprometió la base de datos de huéspedes de la recientemente adquirida cadena hotelera Starwood.

El 8 de septiembre de 2016, poco después de la adquisición, un sistema de monitoreo de bases de datos, IBM Guardium, informó una solicitud sospechosa para devolver el número de filas en la base de datos de Starwood. Según el director ejecutivo, el pirata informático utilizó las credenciales de un administrador para realizar una consulta inusual.

Una investigación de terceros reveló que los piratas informáticos utilizaban malware para vigilar y hacerse con el control de una computadora.

Más tarde, la empresa forense descubrió una herramienta utilizada por los piratas informáticos para sondear la memoria de una computadora en busca de nombres de usuario y contraseñas. Este malware probablemente engañó a los piratas informáticos para que capturaran contraseñas, permitiendo el acceso a otras partes de la red Starwood.

Inevitablemente, el equipo descubrió filtraciones de información de reservas de huéspedes y de una base de datos de datos de pasaportes. Según se informa, la violación afectó 500 millones de dólares en información de clientes.

¿Complicado? Suficiente.

Pero nuevamente fue la filtración de un conjunto de credenciales que daban acceso a todo el sistema. Este fue el punto débil.

Las cadenas de bloques públicas facilitan el seguimiento de los estafadores de criptomonedas

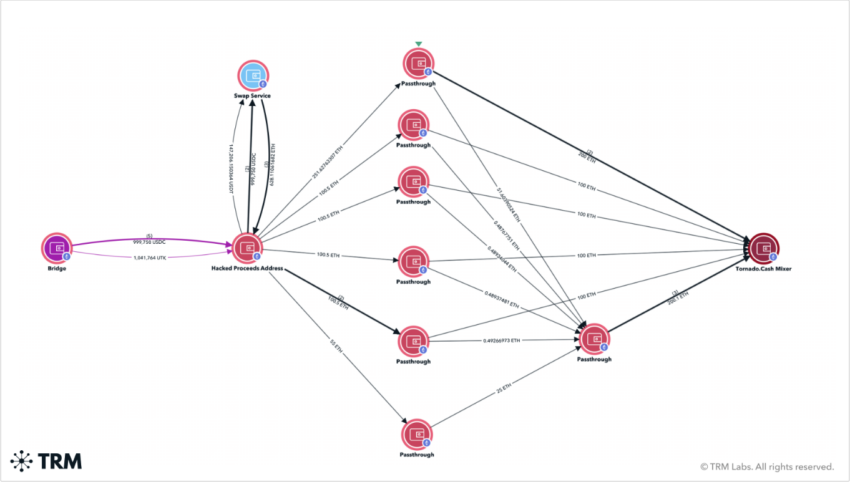

En lo que respecta a los hackeos criptográficos, la naturaleza pública de las cadenas de bloques anula en gran medida la necesidad de un seguimiento sofisticado. En la mayoría de los casos, la identidad de un hacker suele publicarse como una dirección de blockchain después de grandes exploits.

Esto facilita a los investigadores rastrear el flujo de fondos criminales si el hacker no está usando un mezclador. Incluso entonces todavía es posible rastrear los flujos hasta ese punto.

El año pasado, el Tesoro de EE. UU. sancionó a un mezclador que aceptó tokens ERC-20 para reducir el riesgo de que pudieran usarse para lavar fondos. La medida ha provocado protestas del Coin Center y otros grupos que promueven la resistencia a la censura.

Monitorear los flujos de Bitcoin es fácil, dice un investigador de seguridad

La naturaleza pública de la cadena de bloques ha hecho que el concepto de privacidad sea un punto levemente discutible.

Es relativamente trivial para cualquiera crear una herramienta para rastrear el movimiento de fondos en cadenas populares como Ethereum y Bitcoin. Cualquier persona con conocimientos básicos del proceso de firma de transacciones y de cómo utilizar un explorador de blockchain puede utilizar los datos disponibles para convertirse en un investigador de criptomonedas.

Evite convertirse en víctima de un criptodelito. Consulte nuestros prácticos consejos de seguridad aquí.

De hecho, según Fowler, rastrear Bitcoins robados es la parte más sencilla de la mayoría de las investigaciones. Si bien es difícil conocer la verdadera personalidad de un estafador de criptomonedas, dado que una dirección de criptomonedas enmascara su identidad, las rutas de navegación que dejan en forma de direcciones de correo electrónico, números de soporte o recursos de sitios web pueden revelar sus verdaderas identidades.

“Cuando los delincuentes obtienen una fórmula que funciona, la duplican. No hay razón para reinventar la rueda, pero en el proceso se vuelven perezosos y dejan pistas para gente como yo que sabe dónde buscar».

Fowler sostiene que el criminal puede ser llevado ante la justicia incluso si no se pueden recuperar los activos. Dice que en lugar de explorar el sitio web del estafador a través de medios cuestionables, prefiere métodos éticos o de sombrero blanco para determinar qué tan sofisticada es su red.

«Como investigador de seguridad ética, nunca apruebo ni defiendo el acceso no autorizado a ninguna red o sitio web, pero es difícil simpatizar con los delincuentes que atacan a inversores inocentes en criptomonedas cuando los estafadores tienen un accidente con los datos o su red se ve comprometida».

Las recompensas por errores deberían complementar, en lugar de reemplazar, las buenas políticas de TI. Un investigador de ciberseguridad advierte contra el uso excesivo de ellos como método principal, ya que muchos investigadores éticos pueden rechazar una oferta baja y dejar a una empresa vulnerable.

«En los negocios siempre decimos que no se trata si ocurre una violación de datos, sino cuando ocurre una violación de datos… El costo más reciente de un informe de violación de datos se estima en alrededor de $4 millones, pero puede devastar la reputación de la marca de una empresa».

En última instancia, las empresas deben tomarse en serio la protección de los datos de los usuarios. A cualquier costo.

Tengo algo que decir sobre los métodos del investigador de seguridad informática Jeremiah Fowler. ¿O algo más? Escríbanos o participe en la discusión en nuestro Canal de telegramas. También puedes encontrarnos tic tac, FacebookO X (Twitter).

Descargo de responsabilidad

Siguiendo las pautas del Trust Project, este artículo presenta opiniones y perspectivas de expertos o individuos de la industria. BeInCrypto se dedica a generar informes transparentes, pero las opiniones expresadas en este artículo no reflejan necesariamente las de BeInCrypto o su personal. Los lectores deben verificar la información de forma independiente y consultar a un profesional antes de tomar decisiones basadas en este contenido.

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones