Lorsque vous achetez un logiciel d'accès à distance pour votre entreprise, pour travailler à domicile ou pour fournir une assistance et une assistance à distance à vos clients, il est essentiel de s'appuyer sur une solution qui garantit la sécurité la plus élevée possible.

L’augmentation continue des cyberattaques dresse le portrait d’un paysage de menaces en constante et rapide évolution. Ces attaques se concentrent non seulement sur les utilisateurs individuels, mais également sur les infrastructures cloud qui prennent en charge le fonctionnement de plusieurs services. Il y a eu des attaques importantes dans le passé contre des sociétés informatiques, des MSP gérant des milliers de clients (voir le Cas SolarWinds), un facteur qui multiplie considérablement l’impact sur les entreprises et les infrastructures stratégiques.

Logiciel de bureau à distance mérite certainement une attention particulière de la part des experts en sécurité informatique, car par définition, il s'agit d'outils qui permettent d'accéder à distance aux systèmes, en donnant un contrôle total à l'utilisateur.

Sessions de bureau à distance sécurisées pour les entreprises informatiques

Lorsque les clients confient à une société informatique un support technique à distance, notamment pour les serveurs et les infrastructures critiques, ils veulent avoir l'assurance que les outils logiciels utilisés garantissent le plus haut niveau de sécurité.

Télécommande Iperius est l'un des meilleurs logiciels pour le contrôle à distance des PC et des serveurs. Il s'agit d'une alternative pratique à AnyDesk et TeamViewer, avec toutes les exigences de sécurité nécessaires pour se conformer aux récentes réglementations HIPAA et GDPR.

Iperius Remote est multiplateforme et fonctionne sur les fenêtres, Macet les appareils mobiles IOS et Android.

Téléchargez Iperius Remote — Bureau à distance gratuit

Cet article se concentre sur plusieurs points clés qui caractérisent de manière unique la sécurité d'Iperius Remote :

- 2FA : authentification à deux facteurs

- Chiffrement de bout en bout

- TLS1.3

- Verrouillage automatique de l'écran

- Infrastructure cloud certifiée ISO 27001

- Mots de passe à plusieurs niveaux

- Autorisations granulaires

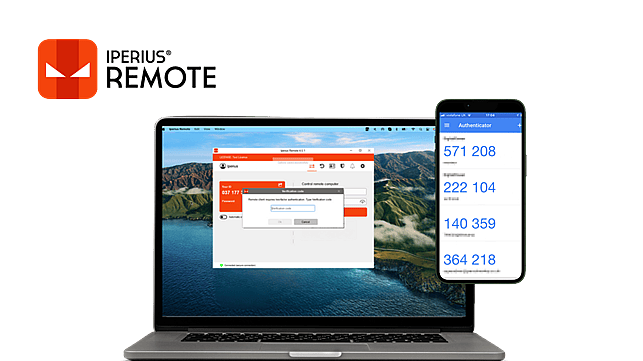

2FA : authentification à deux facteurs

Le moyen le plus sûr de protéger un ordinateur distant consiste à utiliser l'authentification à deux facteurs (2FA). En termes simples, cela signifie que toute personne souhaitant se connecter à cet ordinateur doit générer un OTP à partir d'un appareil mobile autorisé. Cela empêche tout accès qui n'a pas passé par cette couche d'authentification supplémentaire, même si un utilisateur malveillant a obtenu d'une manière ou d'une autre l'ID et le mot de passe de l'ordinateur distant.

Découvrez comment activer authentification à deux facteurs sur Iperius Remote.

Une fois le programme ouvert sur la machine distante à protéger, accédez aux options de sécurité et activez l'option 2FA. Un code QR s'affichera, qui pourra être scanné avec une application d'authentification compatible comme Google Authenticator, via notre appareil mobile.

Une fois terminé, fermez la fenêtre avec le code QR. À partir de ce moment, chaque fois que quelqu'un tentera de se connecter à cet ordinateur distant, l'OTP généré aléatoirement par l'application d'authentification sera requis.

Cela permet d'atteindre le plus haut niveau de sécurité pour accéder à notre ordinateur personnel ou de travail, ou pour accéder à distance à un serveur d'entreprise à des fins de maintenance ou de surveillance.

Chiffrement de bout en bout

Le cryptage est la méthode par laquelle les données transmises sur Internet ou le contenu d'un fichier sont convertis dans un format accessible uniquement aux utilisateurs autorisés disposant de la clé cryptographique appropriée. Il s'agit d'un processus qui transforme les informations dans un format qui empêche toute personne non autorisée de les lire.

Le cryptage de bout en bout (E2EE) représente une technique de sécurité spécifique où les données sont cryptées à chaque étape de leur transfert d'un appareil à un autre. Le terme « de bout en bout » indique que le chiffrement s'effectue du début à la fin du parcours des données, de l'appareil de l'expéditeur à celui du destinataire. Par exemple, dans le cas de l'envoi d'un e-mail, le point de départ est l'appareil de l'expéditeur et le point final est l'appareil du destinataire.

Cette technique garantit la protection des communications en empêchant tout tiers d'accéder au contenu des messages, aussi bien lors du transfert entre appareils que lorsque les données transitent par un serveur.

L'utilisation d'E2EE pour envoyer un e-mail ou transmettre des informations vidéo garantit que personne, y compris l'administrateur réseau, le fournisseur d'accès Internet (FAI), les pirates informatiques, le gouvernement ou même l'entreprise gérant la livraison de l'e-mail, ne peut lire le contenu du message ou une transmission vidéo. En effet, seul le destinataire possède la clé unique capable de déchiffrer le message.

Iperius Remote implémente nativement un cryptage de bout en bout dans toutes les transmissions vidéo (bureau à distance), transferts de fichiers et chat, évitant ainsi toute possibilité d'interception ou de compromission de données.

TLS1.3

TLS 1.3 est le dernier protocole de sécurité disponible et est implémenté par Iperius chaque fois que cela est possible, en fonction des capacités des systèmes d'exploitation sur lesquels le logiciel est exécuté.

Le protocole TLS 1.3, utilisé par HTTPS et d'autres protocoles réseau pour le cryptage, représente l'évolution moderne du SSL. TLS 1.3 a supprimé la prise en charge des fonctionnalités cryptographiques considérées comme moins sécurisées et a accéléré les procédures de prise de contact TLS, entre autres améliorations.

Pour donner un délai, l'IETF (Internet Engineering Task Force) a publié TLS 1.3 en août 2018. La version précédente, TLS 1.2, avait été standardisée dix ans plus tôt, en 2008.

Quelle est la différence entre TLS 1.3 et TLS 1.2 ?

TLS 1.3 est plus rapide et plus sécurisé que TLS 1.2 (qui reste un standard de sécurité très élevé). L'un des changements contribuant à l'augmentation de la vitesse de TLS 1.3 est une mise à jour de la procédure de prise de contact TLS :

Les poignées de main TLS 1.3 ne nécessitent qu'un seul aller-retour (ou communication aller-retour) au lieu de deux, ce qui raccourcit le processus de quelques millisecondes. De plus, lorsque le client est déjà connecté, la négociation TLS peut se produire sans aucun aller-retour, accélérant ainsi les connexions HTTPS, réduisant la latence et améliorant l'expérience utilisateur globale.

En ajoutant une note technique, il est important de souligner que TLS 1.3 améliore également la sécurité grâce à la mise en œuvre d'un ensemble plus restreint et sécurisé d'algorithmes de chiffrement et de fonctions de hachage, éliminant ceux considérés comme obsolètes ou risqués. Ce choix vise à simplifier la configuration de la sécurité et à réduire le risque de configurations incorrectes pouvant exposer des vulnérabilités.

Autres mesures de sécurité

Toutes les connexions d'Iperius Remote sont protégées par cryptage AES ou hachage de mot de passe et reposent sur une infrastructure de serveur dans les centres de données. certifié ISO 27001 et protégé contre les attaques DDoS, pour garantir la plus haute fiabilité du service.

Au niveau applicatif, Iperius Remote offre une protection grâce à mots de passe à plusieurs niveaux et des fonctionnalités de support très utiles, telles que verrouillage automatique de l'écran lorsqu'une session de bureau à distance se termine. De plus, pour les connexions où seul le partage d'écran est nécessaire, Iperius Remote permet de limiter les autorisations, c'est-à-dire d'empêcher l'utilisation de la souris et du clavier, le copier-coller et le transfert de fichiers.

De toute évidence, Iperius Remote implémente fonctionnalités de journalisation étendues tant au niveau des applications clientes locales qu'au niveau du serveur, pour garder une trace de chaque action effectuée et de chaque session de bureau à distance établie.

Enfin, Iperius Remote permet paramètres d'autorisation granulaires grâce à son interface d'administration web, où il est possible de configurer les autorisations d'accès et de visualisation dans le carnet d'adresses pour différents ordinateurs, de manière granulaire pour les utilisateurs opérateurs et pour les groupes d'ordinateurs.

Caractéristiques opérationnelles de la télécommande Iperius

Voici un bref aperçu de l'aspect opérationnel d'Iperius Remote, c'est-à-dire les principales fonctionnalités du logiciel pour maximiser la productivité pour le travail à distance ou le support technique à distance :

- Transfert de fichiers par copier-coller ou glisser-déposer

- Carnet d'adresses partagé et plusieurs carnets d'adresses

- Chat multi-utilisateurs

- Impression à distance

- Zone d'administration Web pour créer des groupes et des opérateurs, définir des autorisations détaillées et consulter les statistiques de temps de connexion

- Capture d'écran et enregistrement vidéo des sessions

- Prise en charge de plusieurs moniteurs

- Accès sans surveillance

- Sessions multi-utilisateurs, permettant à plusieurs opérateurs de se connecter au même ordinateur distant

- Inversion de connexion à distance / partage d'écran

- Création de configurations MSI pour une installation à grande échelle via GPO

- Corporate Rebranding : Iperius est l'un des rares logiciels qui vous permet de personnaliser le client en modifiant le nom et l'icône du programme.

- Accès à distance aux appareils mobiles

La licence Iperius Remote : Appareils distants illimités !

Avec un Licence Iperius Remote pour seulement 8,39 € par mois, vous pouvez profiter d’un accès illimité à n’importe quel nombre d’appareils. Vous pouvez créer un nombre illimité de comptes, disposer d'une liste illimitée d'appareils dans le carnet d'adresses et vous connecter à un nombre illimité d'ordinateurs distants.

Les licences et les prix sont basés sur le nombre de connexions simultanées. Avec la version gratuite, vous ne pouvez établir qu'une seule connexion à la fois (il peut toujours y avoir des limites de licence et de durée en cas d'utilisation continue).

À partir de la version la plus abordable, jusqu'à 2 connexions simultanées peuvent être ouvertes, tandis que pour les versions ultérieures, 5-10-15-100 connexions en même temps, voire plus, peuvent être établies.

Cependant, ce que toutes les versions payantes ont en commun, c'est l'absence de limitations cachées, ce qui rend le coût du produit absolument compétitif :

- Appareils distants illimités (même sans surveillance)

- Appareils illimités sur lesquels vous pouvez utiliser la licence

- Comptes illimités pour les opérateurs

- Appareils illimités dans le carnet d'adresses

- Aucune limite aux heures de connexion

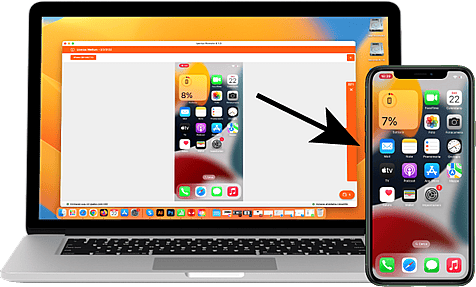

Accès à distance aux appareils iOS et Android

À l’ère du numérique, le besoin d’accéder et de contrôler les appareils à distance est devenu de plus en plus pressant, tant pour des raisons professionnelles que personnelles. Répondant à ce besoin, Iperius Remote se positionne comme une solution fiable et polyvalente d'accès à distance, disponible pour les utilisateurs iOS et Android.

L'application est disponible sur jeu de Google et le Apple Storepermettant aux utilisateurs de télécharger facilement Iperius Remote Desktop et d'établir une connexion sécurisée avec leurs appareils depuis n'importe où dans le monde.

Avec Iperius Remote Desktop, les utilisateurs peuvent se connecter à leurs appareils mobiles de manière bidirectionnelle, permettant ainsi l'accès depuis des appareils iOS/Android aux ordinateurs Windows/Mac, et vice versa. Vous pouvez vous connecter à votre iPhone et visualiser à distance l'écran du téléphone, ou vous pouvez accéder à distance à votre smartphone Android et le contrôler comme si vous l'aviez entre vos mains.

L'application vous permet de visualiser l'écran de l'appareil mobile directement sur l'ordinateur, offrant la possibilité de contrôler les applications, les fichiers et les paramètres à distance. Qu'il s'agisse d'envoyer des messages, de transférer des fichiers ou de résoudre des problèmes techniques, Iperius Remote Desktop rend ces opérations simples et immédiates, éliminant le besoin d'avoir physiquement l'appareil en main.

L'accès à distance d'Iperius Remote ne se limite pas à la gestion des appareils personnels. En effet, l'application permet également de se connecter depuis des appareils mobiles à un PC ou un MAC, facilitant ainsi les sessions d'assistance à distance aux serveurs ou aux clients de l'entreprise. Cette fonctionnalité est particulièrement utile pour les professionnels de l'informatique qui ont besoin de fournir une assistance technique à distance, en optimisant les temps d'intervention et en améliorant le service client.

Tout type de connexion

La nature multiplateforme d'Iperius Remote est évidente dans le nombre de « directions » que la connexion au bureau à distance peut prendre :

Windows➔MAC

MAC ➔ Windows

Windows ➔ Windows

MAC➔MAC

iOS/Android ➔ Windows/MAC

Windows/MAC ➔ Android

Windows / MAC ➔ iOS (iPhone/iPad)

Téléchargez Iperius Remote — Bureau à distance gratuit

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones