Qué es Nymtech (NYM) | ¿Qué es el token de Nymtech? ¿Qué es el token NYM?

En este artículo, discutiremos información sobre el proyecto Nymtech y el token NYM. Qué es Nymtech (NYM) | ¿Qué es el token de Nymtech? ¿Qué es el token NYM?

La Plataforma Nym

Internet se ha vuelto esencial para el funcionamiento de la sociedad moderna. Internet toca muchos aspectos de la vida diaria de formas que son a la vez mundanas y profundamente revolucionarias. Todo se está acelerando.

Pero el Internet que tenemos no es el Internet que deseábamos tener. El aumento de la vigilancia en los últimos veinte años no ha sido igualado por los avances en la tecnología de la privacidad. Nym es un intento de corregir este desequilibrio.

La plataforma Nym une varias tecnologías de privacidad, integrándolas en un sistema de nodos en red que cooperan.

A un alto nivel, nuestras tecnologías incluyen:

- un esquema de firma que mejora la privacidad llamado Coconut . Coconut permite un cambio en la forma de pensar sobre el control de acceso a los recursos, de un paradigma basado en la identidad basado en quién es usted a un paradigma de preservación de la privacidad basado en el derecho de uso .

- Sphinx , una forma de transmitir paquetes de información blindados y cifrados por capas que no se pueden distinguir entre sí a nivel binario.

- una red mixta , que encripta y mezcla el tráfico de paquetes de Sphinx para que no se pueda determinar quién se comunica con quién. Nuestro mixnet se basa en una versión modificada del diseño de Loopix .

Exploraremos Coconut, Sphinx y Loopix en detalle en las próximas secciones. Lo más importante a tener en cuenta es que estas tecnologías garantizan la privacidad en dos niveles diferentes de la pila: transmisión de datos de red y transacciones.

Red

Actualmente estamos ejecutando una red de prueba con validadores Nym y mixnodes. Juntos, los validadores y los nodos mixtos brindan control de acceso integrado y privacidad de la red a los usuarios de la plataforma Nym. Son asistidos por varios otros componentes de la plataforma: múltiples tipos de clientes y nodos de puerta de enlace.

Aquí hay una descripción general de toda la red.

La plataforma Nym incluye mixnodes, validadores, puertas de enlace y código de cliente que se utiliza para comunicarse con la red. Todo esto se ejecuta de manera descentralizada y sin confianza.

Los nodos mixtos brindan seguridad de red para el contenido y los metadatos de la red, lo que hace imposible ver quién se comunica con quién.

Los validadores protegen la red con defensas Sybil de prueba de participación, determinan qué nodos se incluyen dentro de la red y trabajan juntos para crear credenciales de umbral de coco que brindan acceso anónimo a datos y recursos.

Los nodos de puerta de enlace actúan como almacenamiento de mensajes para clientes que pueden desconectarse y volver a conectarse, y defienden contra ataques de denegación de servicio.

Pero la plataforma Nym (azul) es solo infraestructura. La parte interesante son las aplicaciones mejoradas de privacidad (amarillo) que pueden ser creadas por desarrolladores de privacidad o conectadas a la red para aplicaciones existentes. Hemos incluido algunos ejemplos (ficticios) de cosas que creemos que la gente podría construir o integrar. Lea nuestros documentos y use su imaginación, ¡y puede que se le ocurran muchos más!

Las aplicaciones mejoradas con Nym pueden:

- actualizar las propiedades de privacidad de las aplicaciones existentes, como billeteras criptográficas, VPN, sistemas de pago, chat, registros médicos, cadenas de bloques, intercambios, mercados, DAO u otros sistemas de asignación.

- habilite tipos completamente nuevos de aplicaciones creadas desde cero con la privacidad en su núcleo.

Las aplicaciones se comunican con la red Nym conectándose a los nodos de la puerta de enlace. Las aplicaciones pueden conectarse y desconectarse; la puerta de enlace proporciona una especie de buzón donde las aplicaciones pueden recibir sus mensajes.

Hay dos tipos básicos de aplicaciones de privacidad mejorada:

- aplicaciones orientadas al usuario que se ejecutan en dispositivos móviles o de escritorio. Estos normalmente expondrán una interfaz de usuario (UI) a un usuario humano. Estas pueden ser aplicaciones existentes, como billeteras criptográficas que se comunican con Nym a través de nuestro proxy SOCKS5, o aplicaciones completamente nuevas.

- Proveedores de servicios, que normalmente se ejecutan en un servidor y toman medidas en nombre de los usuarios sin saber quiénes son.

Los proveedores de servicios (SP) pueden interactuar con sistemas externos en nombre de un usuario. Por ejemplo, un SP puede enviar una transacción de Bitcoin, Ethereum o Cosmos, enviar una solicitud de red, hablar con un servidor de chat o proporcionar acceso anónimo a un sistema médico, como un rastreador de coronavirus amigable con la privacidad .

También existe una categoría especial de proveedor de servicios, a saber, los SP que no interactúan visiblemente con ningún sistema externo. Puede pensar en esto como cripto-utopía: están haciendo algo, pero desde afuera no es posible decir con certeza cuál es su función o quién está interactuando con ellos.

Todas las aplicaciones se comunican con los nodos de la puerta de enlace Nym mediante paquetes Sphinx y un pequeño conjunto de mensajes de control simples. Estos mensajes se envían a las puertas de enlace a través de websockets. Cada cliente de aplicación tiene una relación duradera con su puerta de enlace; Nym define mensajes para clientes que se registran y autentican con puertas de enlace, además de enviar paquetes Sphinx cifrados.

Actualmente estamos enfocados en proporcionar privacidad para los sistemas de cadena de bloques. Pero nuestras ambiciones son más amplias. A mediano plazo, estamos trabajando activamente para reunir una gama de nuevas tecnologías que puedan permitir una privacidad sólida para todo Internet. No ha habido muchas nuevas tecnologías de privacidad ampliamente adoptadas para ayudar a los usuarios de Internet en los últimos 15 años. Estamos trabajando duro para cambiar eso.

Estado actual

El mixnet y los validadores ya están funcionando.

Las API de Mixnet se han estabilizado en su mayoría y, en este punto, es posible comenzar a crear aplicaciones.

Los validadores ahora funcionan en su forma más básica. Posteriormente, los validadores también generarán credenciales de coco.

Actualmente hay un cliente mixto nativo escrito en Rust. Se ejecuta de forma independiente en equipos de escritorio o servidores. Puede usar esto para conectar aplicaciones de escritorio o servidor a la red Nym, usando cualquier idioma que hable websockets.

También existe un cliente webassembly. Los clientes de Webassembly se pueden usar dentro del navegador o las aplicaciones móviles, y nuevamente comunicarse con las puertas de enlace a través de websockets. El cliente webassembly no está completo (aún no envía tráfico de cobertura), pero está funcionando hasta el punto en que debería poder usarlo para el desarrollo de aplicaciones. El tráfico de cobertura, cuando esté configurado, ocurrirá de forma transparente y no debería preocuparse por ello como desarrollador de aplicaciones de Nym.

Por último, un cliente y proveedor de servicios SOCKS5 (llamado nym-network-requester) facilita la actualización de billeteras de criptomonedas y otras aplicaciones existentes compatibles con SOCKS para usar la infraestructura de privacidad de Nym.

En las próximas secciones, veremos la privacidad de la red y la privacidad de acceso con más detalle.

Privacidad de la red

Cuando envía datos a través de Internet, puede ser registrado por una amplia gama de observadores: su ISP, proveedores de infraestructura de Internet, grandes empresas de tecnología y gobiernos.

Incluso si el contenido de una solicitud de red está encriptado, los observadores aún pueden ver qué datos se transmitieron, su tamaño, frecuencia de transmisión y recopilar metadatos de partes no encriptadas de los datos (como información de enrutamiento de IP). Los adversarios pueden luego combinar toda la información filtrada para eliminar el anonimato de los usuarios de manera probabilística.

La red mixta de Nym proporciona garantías de seguridad muy sólidas contra este tipo de vigilancia. Empaqueta y mezcla el tráfico IP de muchos usuarios dentro de una red mixta : un sistema descentralizado compuesto por muchos nodos mixtos .

Se puede usar una red mixta para asegurar sistemas blockchain o no blockchain. Cosas como las billeteras de criptomonedas son una opción natural para las redes mixtas; pero también lo son las cosas que no pertenecen a la cadena de bloques, como los sistemas de chat, o los sistemas para los que desea un uso amplio pero garantías sólidas de privacidad para los usuarios, como las aplicaciones de seguimiento de coronavirus.

Si le gustan las comparaciones, la red mixta Nym es conceptualmente similar a otros sistemas como Tor, pero proporciona protecciones mejoradas contra ataques de tiempo de extremo a extremo que pueden quitar el anonimato a los usuarios. Cuando Tor se lanzó por primera vez, en 2002, ese tipo de ataques se consideraban ciencia ficción. Pero el futuro ya está aquí.

Loopix, la red mixta

Para hacer frente a estas nuevas amenazas, la red mixta de Nym reordena los paquetes Sphinx cifrados e indistinguibles a medida que viajan a través de los nodos mixtos. Nuestro diseño mixto basado en el sistema de anonimato Loopix, algo modificado para brindar mejores garantías de calidad de servicio. Otra de nuestras investigadoras, Ania, es autora del artículo académico Loopix.a.

Suponga un adversario parecido a Dios que puede ver cada paquete en la red, registrar todo y analizar todo en tiempo real. ¿Es posible tener comunicaciones privadas en un entorno así? Intuitivamente, la respuesta es no: el adversario puede observar cada paquete a medida que viaja a través de la red e identificar progresivamente a los usuarios con un alto grado de éxito utilizando técnicas probabilísticas.

La red mixta de Nym resuelve este problema mezclando mensajes dentro de los nodos de la red que son opacos para el adversario. Cada paquete está encriptado en capas y con relleno binario para que no se distinga de todos los demás paquetes. Los paquetes entrantes se «mezclan» con todos los demás mensajes dentro del nodo. Es decir, el nodo elimina una capa de cifrado de paquetes y agrega un pequeño retraso de transmisión aleatorio, de modo que los mensajes no se emiten en el mismo orden en que llegaron.

A continuación, el mensaje se envía a otro nodo de mezcla, se descifra y se vuelve a mezclar, luego a un tercer nodo de mezcla para continuar con la mezcla. Finalmente, el mensaje se entrega a su puerta de enlace de destino.

Siempre que haya suficiente tráfico fluyendo a través de los nodos, incluso un adversario que pueda registrar todo Internet no podrá rastrear el flujo de paquetes a través del sistema.

La red mixta de Nym mitiga los ataques de caída de paquetes por parte de nodos maliciosos y garantiza la calidad del servicio a través del tráfico de bucle . Los clientes envían mensajes que regresan a ellos mismos. Esto permite a los clientes asegurarse de que los mensajes se entregan correctamente. También proporciona tráfico de cobertura para garantizar que pasen suficientes mensajes por el sistema para brindar privacidad.

Las aplicaciones de privacidad mejorada (Peaps) que necesitan defenderse contra el monitoreo a nivel de red pueden usar la red mixta de Nym.

El resultado final es que los adversarios no pueden monitorear las aplicaciones de privacidad mejorada (Peaps) usando Nym, incluso si pueden registrar todo el tráfico de Internet. El adversario puede decir que el Peap de un usuario se ha conectado a la red mixta; más allá de eso, es imposible decir si están chateando encriptados, transfiriendo archivos o interactuando con otro Peap.

Nym frente a otros sistemas

Nym es el primer sistema que conocemos que brinda protección integrada tanto en la red como en el nivel de transacciones a la vez. Creemos que este enfoque sin fisuras brinda la mejor protección de privacidad posible, asegurando que nada se escape entre los sistemas.

La mayoría de los sistemas comparables se concentran en una sola de estas capas a la vez.

Nym vs VPN

La solución de privacidad a nivel de red más popular actualmente es la VPN (red privada virtual), que brinda protección a nivel de red a través de un túnel encriptado entre la computadora de un usuario y una administrada por un proveedor de VPN. Sin embargo, las VPN a menudo están mal configuradas e incluso cuando están configuradas correctamente, no ofrecen privacidad real o resistencia adecuada a la censura.

Los proveedores de VPN también pueden observar completamente todo el tráfico de red entre los usuarios y la Internet pública, sabiendo exactamente a qué servicios acceden sus usuarios en un momento dado. El usuario debe confiar en que el proveedor de VPN no está usando su información de manera maliciosa o manteniendo registros.

La red mixta de Nym es una red de superposición anónima que proporciona un fuerte anonimato a nivel de red, incluso frente a sistemas poderosos capaces de monitorear pasivamente toda la red. La red mixta está descentralizada, sin terceros de confianza, por lo que no requiere un proveedor de confianza como una VPN. Más importante aún, Nym brinda una privacidad superior a las VPN y puede admitir una alta calidad de servicio y baja latencia a través de incentivos.

Nym contra Tor

Tor es la red de superposición anónima más conocida en la actualidad. A diferencia de las VPN, Tor proporciona un ‘circuito’ de tres saltos que proporciona una mejor privacidad que las VPN de un solo nodo, por lo que ningún nodo único en Tor puede eliminar el anonimato del tráfico. El enrutamiento de cebolla de Tor encripta el tráfico entre cada salto para que solo el salto final, el ‘nodo de salida’ de Tor, pueda descifrar el paquete.

Sin embargo, las propiedades de anonimato de Tor pueden ser derrotadas por una entidad que sea capaz de monitorear los nodos de ‘entrada’ y ‘salida’ de toda la red, porque mientras el enrutamiento de cebolla encripta el tráfico, Tor no agrega ofuscación de tiempo ni usa tráfico de señuelo para ofuscar el tráfico. patrones que se pueden utilizar para eliminar el anonimato de los usuarios. Aunque se pensó que este tipo de ataques no eran realistas cuando se inventó Tor, en la era de las poderosas agencias gubernamentales y empresas privadas, este tipo de ataques son una amenaza real. El diseño de Tor también se basa en una autoridad de directorio centralizada para el enrutamiento.

Si bien Tor puede ser la mejor solución existente para la navegación web de propósito general que accede a todo Internet, es indiscutible que las redes mixtas son mejores que Tor para los sistemas de paso de mensajes, como las transacciones de criptomonedas y la mensajería segura, y creemos que los incentivos bien diseñados pueden también permite el uso de Nym como una VPN descentralizada de propósito general. La red mixta de Nym proporciona una privacidad superior al hacer que los paquetes sean indistinguibles entre sí, agregando tráfico de cobertura y ofuscando el tiempo. A diferencia de los diseños de redes mixtas anteriores y de Tor, la red mixta de Nym descentraliza sus operaciones compartidas mediante la tecnología blockchain y utiliza incentivos para escalar y brindar resistencia a la censura.

Nym contra I2P

I2P (‘Invisible Internet Project’) reemplaza la autoridad de directorio de Tor con una tabla hash distribuida para el enrutamiento. Cómo diseñar una tabla hash distribuida segura y privada sigue siendo una pregunta de investigación abierta, e I2P está abierto a una serie de ataques que aíslan, desvían o eliminan el anonimato de los usuarios. Al igual que Tor, I2P se basa en la ‘seguridad por oscuridad’, donde se supone que ningún adversario puede vigilar toda la red. Si bien la seguridad por oscuridad puede haber sido de vanguardia en el cambio de milenio, este enfoque está mostrando rápidamente su edad.

El diseño de red mixta de vanguardia de Nym garantiza el anonimato de la red y la resistencia a la vigilancia, incluso frente a poderosos ataques de desanonimización. A diferencia de I2P, Nym agrega tráfico de señuelo y ofuscación de tiempo. En lugar de una autoridad de directorio centralizada o una tabla hash distribuida, Nym utiliza tecnología blockchain e incentivos económicos para descentralizar su red. Nym mixnet puede anonimizar metadatos incluso frente a agencias gubernamentales o empresas privadas que pueden monitorear enlaces de red y observar el tráfico entrante y saliente de todos. clientes y servidores.

Nym contra Facebook Connect

El sistema de credenciales Nym descentraliza las funciones de sistemas como Facebook Connect al tiempo que agrega privacidad. Los datos personales se han convertido en un activo tóxico, incluso para las empresas que basan todo su negocio en ellos, como lo demuestra el hackeo del sistema de identidad OAuth de Facebook en 2018 y la posterior publicación de los datos de 50 millones de usuarios.

A diferencia de Facebook Connect y servicios similares basados en OAuth como Iniciar sesión con Google, nombres de usuario y contraseñas tradicionales, o incluso pares de claves públicas/privadas, las credenciales de Nym permiten a los usuarios autenticar y autorizar el intercambio de datos sin revelar involuntariamente ninguna información a un tercero. No hay un tercero central a cargo de las credenciales, y los usuarios mantienen el control total de sus propios datos, revelándolos solo a quienes ellos desean. Un usuario puede almacenar sus datos donde quiera (incluso en sus propios dispositivos) y, a diferencia de alternativas como los DID de W3C, un usuario no almacena nada en la cadena de bloques, lo que ofrece una mejor privacidad.

Coco

Coconut es un esquema de firma criptográfica que produce credenciales con privacidad mejorada. Permite a los programadores de aplicaciones preocupados por el control de acceso a los recursos pensar y codificar de una forma nueva.

La mayoría de las veces, cuando construimos la seguridad del sistema, pensamos en quién cuestiona:

- ¿Se ha identificado Alice (autenticación)?

- ¿Se le permite a Alice tomar una acción específica (autorización)?

El coco cambia fundamentalmente estas preguntas. En lugar de preguntar quién es un usuario, permite a los diseñadores de aplicaciones hacer diferentes preguntas, en su mayoría centradas en cuestiones de derechos :

- ¿La entidad que realiza esta acción tiene derecho a hacer X?

Esto permite un tipo diferente de seguridad. Muchos de los sistemas informáticos con los que hablamos todos los días no necesitan saber quiénes somos , solo necesitan saber si tenemos derecho a usar el sistema. Coconut permite que las autoridades de firma y los validadores trabajen juntos para determinar si un titular de clave privada determinado tiene derecho a realizar una acción. Las credenciales se generan de forma cooperativa mediante sistemas descentralizados y sin confianza.

Una vez que se generan las credenciales, se pueden volver a aleatorizar: las credenciales completamente nuevas, que nadie ha visto antes, se pueden presentar a los proveedores de servicios y validar mágicamente sin volver a vincularlas a la credencial otorgada originalmente por los validadores.

Estas propiedades permiten que las credenciales de Coconut actúen como una versión descentralizada y completamente privada de las credenciales de OAuth, o como tokens de portador criptográfico generados por sistemas descentralizados. Los tokens se pueden mutar para que no se puedan rastrear, pero aun así se pueden verificar con los permisos originales intactos.

Los usuarios presentan reclamos criptográficos codificados dentro de las credenciales para obtener un acceso seguro a los recursos a pesar de que los sistemas que verifican el uso de las credenciales no pueden saber quiénes son.

Re-aleatorización vs seudónimo

Nos paramos sobre los hombros de gigantes. Hace diez años, Bitcoin mostró el camino a seguir al permitir que las personas controlaran el acceso a los recursos sin recurrir a preguntas de quién . Más bien, en Bitcoin y cadenas de bloques posteriores, una clave privada demuestra un derecho de uso .

Pero como podemos ver ahora, las claves privadas en los sistemas de cadena de bloques actúan solo como una barrera menor para descubrir quién está accediendo a los recursos. Una clave privada de Bitcoin o Ethereum es efectivamente un seudónimo de larga duración que se puede rastrear fácilmente a través de transacciones sucesivas.

Coconut nos permite construir sistemas verdaderamente privados en lugar de seudónimos.

¿Cómo funciona el coco ?

Al igual que las credenciales normales, las credenciales de Nym’s Coconut pueden firmarse con una clave secreta y luego verificarse por cualquier persona con la clave pública correcta. Pero las credenciales de Nym tienen superpoderes adicionales en comparación con los esquemas de firma «normales» como RSA o DSA.

Específicamente, Coconut es un esquema de firma de credenciales de umbral de divulgación selectivo, reasignable al azar y ciego. Eso es bastante bocado, así que vamos a dividirlo en sus partes componentes.

Digamos que tienes un messagecon el contenido This credential controls Xen la mano. Además de las funciones normales sign(message, secretKey)y verify(message, publicKey)presentes en otros esquemas de firma, Coconut agrega lo siguiente:

Firmas ciegas : oculta el contenido del mensaje para que el firmante no pueda ver lo que está firmando. Esto defiende a los usuarios contra los firmantes: la entidad que firmó no puede identificar al usuario que creó una credencial determinada, ya que nunca vio el mensaje que está firmando antes de que se haya cegado (convertido en galimatías). Coconut utiliza pruebas de conocimiento cero para que el firmante pueda firmar con confianza sin ver el contenido no cegado del mensaje.

Firmas reasignables : tome una firma y genere una firma nueva que sea válida para el mismo mensaje subyacenteThis credential controls X. La nueva cadena de bits en la firma reasignada al azar es equivalente a la firma original pero no se puede vincular a ella. Por lo tanto, un usuario puede «mostrar» una credencial varias veces, y cada vez parece ser una credencial nueva, que no se puede vincular a ninguna «mostración» anterior. Pero el contenido subyacente de la credencial reasignada al azar es el mismo (incluso para cosas como la protección de doble gasto). Una vez más, esto protege al usuario contra el firmante, porque el firmante no puede rastrear el mensaje firmado que le devolvió al usuario cuando se presentó. También protege al usuario contra la parte que confía que acepta la credencial firmada. El usuario puede mostrar credenciales reasignadas repetidamente y, aunque el mensaje subyacente es el mismo en todos los casos, hay

Divulgación selectiva de atributos : permite que alguien con la clave pública verifique algunas partes de un mensaje, pero no todas. Entonces, por ejemplo, podría revelar selectivamente partes de un mensaje firmado a algunas personas, pero no a otras. Esta es una propiedad muy poderosa de Coconut, que potencialmente conduce a diversas aplicaciones: sistemas de votación, revelación selectiva de datos médicos, sistemas KYC amigables con la privacidad, etc.

Emisión de umbral : permite que la generación de firmas se divida en varios nodos y se descentralice, de modo que todos los firmantes deban firmar ( n de n , donde n es el número de firmantes) o solo un número umbral de firmantes necesite firmar un mensaje ( t de n donde t es el valor umbral).

En conjunto, estas propiedades brindan privacidad a las aplicaciones cuando se trata de generar y usar firmas para reclamos criptográficos. Si lo compara con la tecnología existente, podría considerarlo como una especie de JWT sobrealimentado, descentralizado y amigable con la privacidad

Uso de Coconut para la privacidad

En el contexto de un sistema de moneda blockchain, Coconut nos permite crear una credencial de Coconut con privacidad mejorada que probablemente representa una cantidad bajo el control de una entidad determinada. Luego, la credencial se puede «gastar» de forma anónima, como si fuera el valor original. Las protecciones de doble gasto se aplican a la credencial, por lo que solo se puede gastar una vez. Nym Validators luego puede desbloquear el valor para que pueda ser canjeado por la parte que posee la credencial.

Aunque todavía queda trabajo por hacer para integrarlo con varias cadenas de bloques, en principio, Coconut puede anonimizar las transacciones de la cadena de bloques en cualquier sistema que proporcione multi-sig. Estamos trabajando en la integración de Cosmos en este momento. Bitcoin y Ethereum también son objetivos obvios aquí.

Coconut es simple y flexible, y puede garantizar la privacidad para más que transferencias de monedas; también puede proporcionar privacidad para contratos inteligentes más complejos.

Finalmente, debe mencionarse que Coconut se puede aplicar tanto a sistemas blockchain como no blockchain: es una tecnología de propósito general.

Economía simbólica

NYM es el token nativo de la red mixta de Nym.

NYM es el token nativo de la red mixta de Nym. Es un token de utilidad, que se utiliza para acceder a la red mixta para proteger la privacidad y sirve como «reputación» y recompensas para los nodos que ejecutan la infraestructura. Los usuarios utilizarán tokens NYM para acceder a la red mixta y enviarán sus datos a través de la red mixta para aumentar la privacidad. Las recompensas se otorgan en NYM para mezclar nodos por mezclar tráfico y brindar privacidad a los usuarios de la red Nym. Las tarifas, recaudadas en NYM, van a un grupo de recompensas que se distribuye para mezclar nodos en función de su reputación y rendimiento. Cada nodo mixto tiene su reputación medida en NYM. Las personas pueden delegar NYM para mezclar nodos, lo que indica un respaldo de la reputación del nodo de mezcla y gana una parte de las recompensas del nodo de mezcla. Las personas querrán delegar su NYM en nodos que brinden un buen servicio, ya que es más probable que reciban recompensas. Delegación de NYM apoya la descentralización y anima a la mixnet a tener una alta calidad de servicio. NYM no es un mecanismo de pago de propósito general ni una criptomoneda como Bitcoin, y solo debe usarse dentro de la red de Nym.

El suministro total de NYM es de 1,000,000,000 (1B) tokens.

Asignación de tokens

- Nombre del token: NYM

- Símbolo del token: NYM

- Suministro total: 1B NYM

- Suministro circulante inicial: 63.5M NYM

- Cadena de bloques subyacente: Cosmos-SDK

Venta de CoinList

- Tramo 1:

se distribuirá todo a la vez a las billeteras alojadas en CoinList alrededor del 14 de abril de 2022 - Tramo 2 (Cosmos):

otorgamiento de 2 años con lanzamientos trimestrales, distribuidos a monederos Nym autohospedados (no monederos alojados en CoinList) a partir del 3 de mayo de 2022

Reservar

Adquisición de 2 años con lanzamientos trimestrales, a partir del 14 de abril de 2022

patrocinadores, equipo

Adquisición de 2 años con lanzamientos trimestrales, a partir del 3 de mayo de 2022

mezclaminería

Lanzamientos en un horario mensual. Las recompensas mixtas comenzarán el 31 de marzo de 2022, pero no se volverán líquidas hasta el 3 de mayo de 2022

Recompensas de la red de prueba

El primer lote se lanzará el 3 de mayo de 2022 con lanzamientos trimestrales según sea necesario.

¿Cómo comprar Nymtech (NYM) Token Con Gate.io ?

Lo primero que tenemos que hacer es crear una cuenta en Gate.io si no la tenemos, así que aquí les dejo el enlace: Registro Gate.io.

PASO 1 PARA COMPRAR Nymtech (NYM) Token:

Lo primero será registrarse en Gate.io si no lo estás aún , así que aquí tienen el enlace de registro: Registro GATE.IO

Una vez estemos registrados y con todo verificado, tenemos que comprar USDT para intercambiarlo por NYM Token y como no se puede comprar con tarjeta en Gate.io, por lo menos en España, nosotros usaremos Binance para comprarlo y transferirlo a Gate.io.

Para comprar USDT en Binance usaremos el mismo método que comprando ETH en el tutorial de uniswap , pero simplemente compramos USDT en vez de ETH.

PASO 2 PARA COMPRAR Nymtech (NYM) Token:

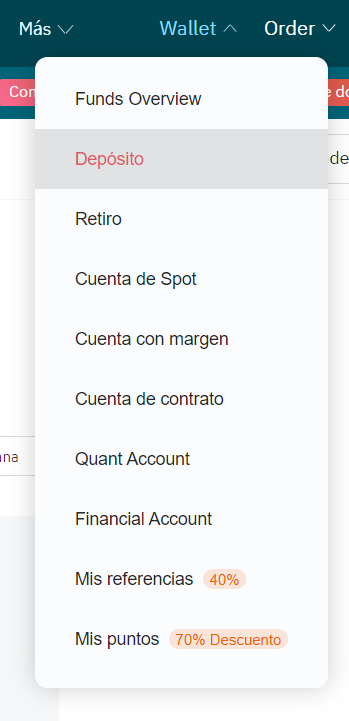

Una vez con nuestros USDT tenemos que transferirlos a Gate.io y para ello nos tenemos que dirigir a nuestra Wallet de Gate.io y darle a “Depósito” para depositar los USDT.

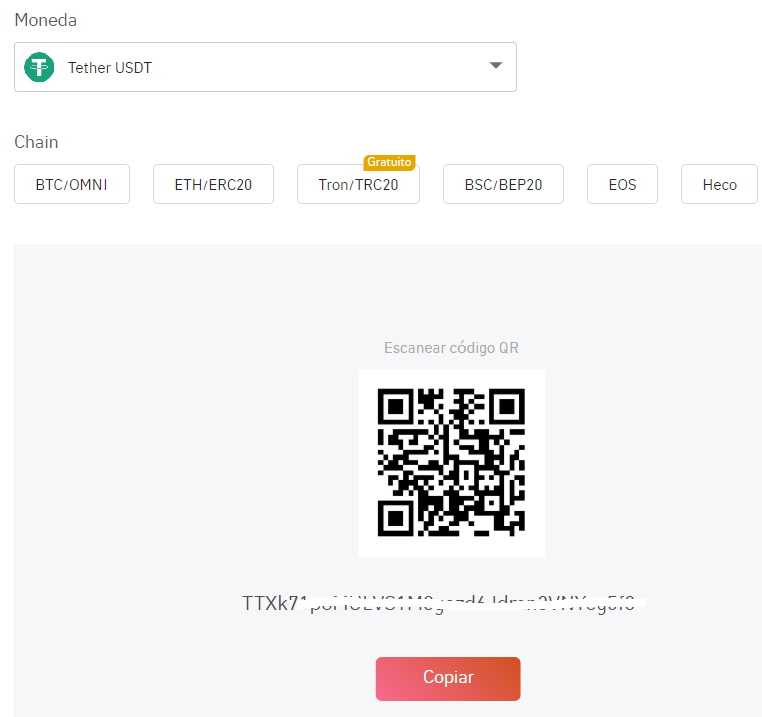

Al darle a “Depósito” nos llevará a la siguiente página, en la cual tenemos que seleccionar la moneda que queremos depositar (USDT) y elegimos la red TRON.

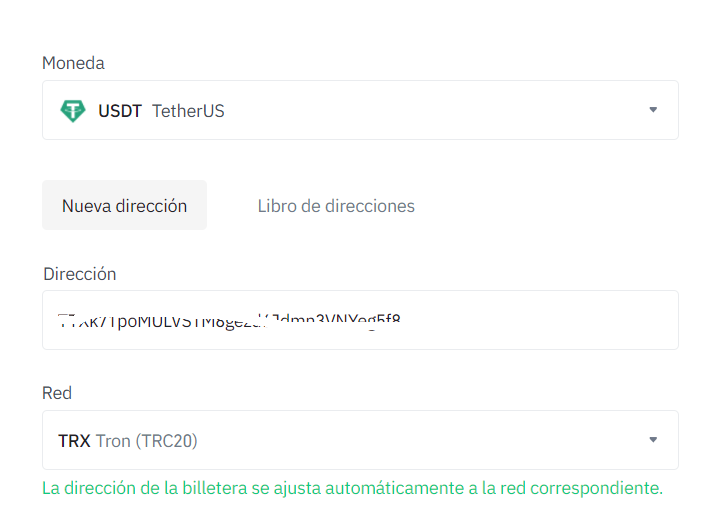

Copiamos la dirección y nos vamos al Exchange donde tengamos los USDT , en nuestro caso es Binance y le damos a retirar, tenemos que pegar la dirección que copiamos antes y elegir la cantidad a retirar.

Y listo al rato ya tendremos nuestros USDT en Gate.io.

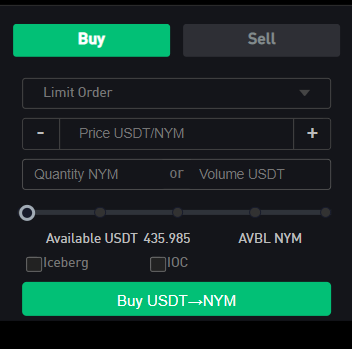

PASO 3 PARA COMPRAR Nymtech (NYM) Token:

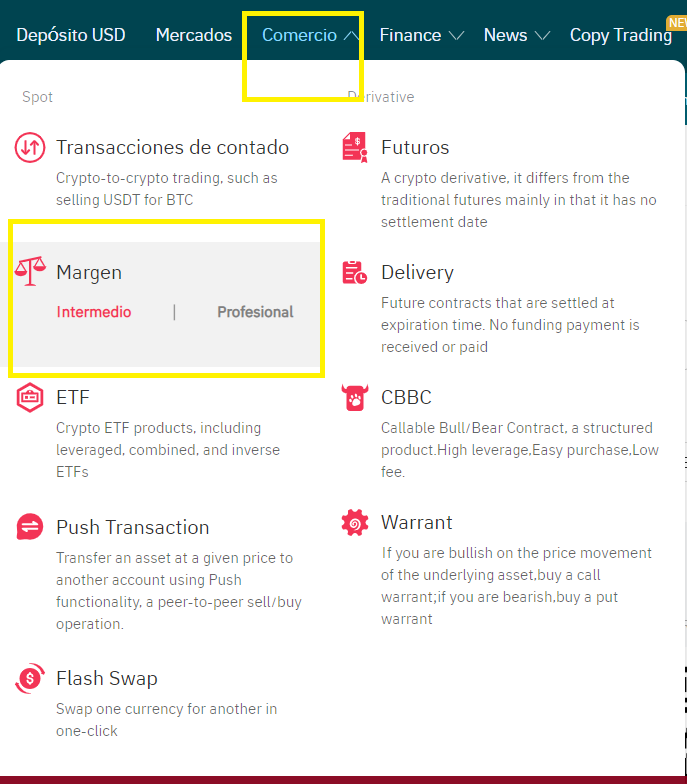

Ahora tenemos que entrar en Gate.io y darle a mercado, para luego darle a “Profesional”

Ahora tenemos que buscar “NYM” en el buscador y seleccionaremos el par “NYM/USDT” .

Una vez que le demos a “NYM” vamos a la parte de abajo a la derecha y ponemos la cantidad de NYM que queremos intercambiar por USDT .

Le damos a comprar y listo, ya lo tenemos en nuestra Wallet de Gate.io .

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones