Un ataque de pharming es un mecanismo sofisticado que defrauda a los usuarios (en su mayoría) sin necesidad de un «error tonto» de su parte. Descifremos eso y veamos cómo guardar.

Imagine iniciar sesión en su banco en línea usando una dirección web legítima y los ahorros desaparecen poco después.

Esta es una de las formas en que se ven los ataques de pharming.

El término pharming se deriva de phishing (ataque) y agricultura 🚜.

Simplemente pon; El phishing requiere que haga clic en un enlace sospechoso (el error estúpido), que descarga malware y genera pérdidas financieras. Además, podría ser un correo electrónico de su «CEO» solicitando una transferencia bancaria «urgente» a un «proveedor», una estafa de categoría especial conocida como Phishing Fraud.

En pocas palabras, el phishing necesita tu participación activa, a diferencia de los ataques de pharming (en la mayoría de los casos).

¿Qué es el ataque pharming?

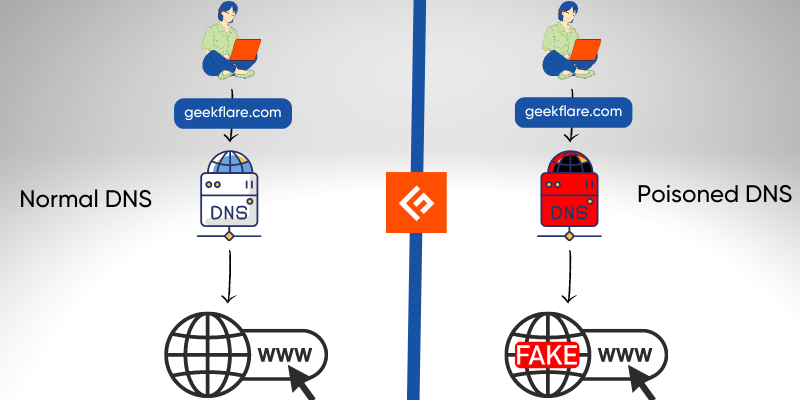

Estamos acostumbrados a los nombres de dominio (como geekflare.com), mientras que las máquinas entienden las direcciones IP (como 24.237.29.182).

Cuando ingresamos una dirección web (nombre de dominio), (la consulta) va a los servidores DNS (el directorio de Internet), que la compara con la dirección IP asociada.

Por lo tanto, los nombres de dominio tienen poco que ver con los sitios web reales.

Por ejemplo, si el servidor DNS ha asociado un nombre de dominio con una dirección IP no auténtica que aloja un sitio web falsificado, eso es todo lo que verá, independientemente de la URL «correcta» que haya ingresado.

Luego, un usuario entrega sin esfuerzo los detalles: números de tarjeta, números de identificación, credenciales de inicio de sesión, etc. – para parodiar, creyendo que es legítimo.

Esto hace que los ataques de pharming sean peligrosos.

Están muy bien diseñados, funcionan de forma sigilosa y el usuario final no sabe nada hasta que recibe mensajes de “importe debitado” de su banco. O obtienen su información de identificación personal vendida en la web oscura.

Veamos su modus operandi en detalle.

¿Cómo funciona el ataque pharming?

Estos se orquestan en dos niveles, con el usuario o con un servidor DNS completo.

#1. Pharming a nivel de usuario

Esto es similar al phishing, y hace clic en un enlace sospechoso que descarga malware. Posteriormente, el archivo del host (es decir, los registros DNS locales) se modifica y un usuario visita un sitio web malicioso parecido a un sitio web original.

Un archivo de host es un archivo de texto estándar que guarda registros DNS administrados localmente y allana el camino para conexiones más rápidas con menos latencia.

Por lo general, los webmasters usan el archivo de hosts para probar los sitios web antes de cambiar los registros DNS reales en el registrador de dominios.

Sin embargo, el malware puede escribir entradas falsas en el archivo localhosts de su computadora. De esta forma, incluso la dirección correcta del sitio web se convierte en un sitio web fraudulento.

#2. Pharming a nivel de servidor

Lo que le sucedió a un solo usuario también se puede hacer a un servidor completo.

Esto se denomina envenenamiento de DNS, falsificación de DNS o secuestro de DNS. Como sucede a nivel de servidor, las víctimas pueden ser cientos, miles o incluso más.

Los servidores DNS de destino son generalmente más difíciles de controlar y son una maniobra arriesgada. Pero si se hace esto, las recompensas son exponencialmente mayores para los ciberdelincuentes.

El pharming a nivel de servidor se realiza pirateando físicamente los servidores DNS o mediante un ataque de intermediario (MITM).

Este último es una manipulación de software entre un usuario y el servidor DNS o entre servidores DNS y servidores de nombres DNS autorizados.

Además, un pirata informático podría cambiar la configuración de DNS de su enrutador Wi-Fi, el llamado posicionamiento de DNS local.

Ataques de pharming documentados

Un ataque de pharming a nivel de usuario a menudo permanece oculto y rara vez se informa. Aunque se grabe, difícilmente sucede en los medios.

Además, la sofisticación de los ataques a nivel de servidor también los hace difíciles de notar a menos que los ciberdelincuentes destruyan una cantidad sustancial de dinero, afectando a muchas personas.

Veamos algunos para ver cómo funcionó en la vida real.

#1. Finanzas de la curva

Curve Finance es un intercambio de criptomonedas que sufrió un ataque de envenenamiento de DNS el 9 de agosto de 2022.

Detrás de escena, fue iwantmyname, el proveedor de DNS de Curve, el que se vio comprometido, enviando a sus usuarios a una parodia y causando pérdidas superiores a $ 550,000.

#2. MyEtherWallet

El 24 de abril de 2018 fue un día oscuro para algunos usuarios de MyEtherWallet. Es una billetera Ethereum (una criptomoneda) gratuita y de código abierto con fuertes protocolos de seguridad.

A pesar de todo lo bueno, la experiencia dejó un sabor amargo en la boca de sus usuarios con un robo neto de $17 millones.

Técnicamente, secuestro BGP fue eliminado del servicio DNS de Amazon Route 53, utilizado por MyEtherWallet, que redirigió a algunos de sus usuarios a una réplica de phishing. Tomaron sus credenciales de inicio de sesión, lo que les dio a los delincuentes acceso a sus billeteras de criptomonedas, lo que provocó una fuga financiera repentina.

Sin embargo, un error evidente por parte del usuario fue ignorar la advertencia SSL del navegador.

Declaración oficial de MyEtherWallet sobre la estafa.

#3. Principales bancos

En 2007, los usuarios de casi 50 bancos atacados por ataques de pharming resultando en una cantidad desconocida de pérdidas.

Este clásico compromiso de DNS enviaba a los usuarios a sitios web maliciosos incluso cuando ingresaban URL oficiales.

Sin embargo, todo comenzó cuando las víctimas visitaron un sitio web malicioso que descargó un troyano debido a una vulnerabilidad de Windows (ahora parcheada).

Posteriormente, el virus pedía a los usuarios que deshabilitaran el antivirus, los cortafuegos, etc.

Posteriormente, los usuarios fueron enviados a sitios web de parodia de importantes instituciones financieras en los Estados Unidos, Europa y Asia-Pacífico. Hay otros eventos similares, pero funcionan de la misma manera.

signos de pharming

Pharming esencialmente otorga el control total de sus cuentas en línea infectadas al actor de amenazas. Puede ser su perfil de Facebook, su cuenta bancaria en línea, etc.

Si eres una víctima, verás actividad no contada. Podría ser una publicación, una transacción o simplemente un cambio divertido en tu foto de perfil.

En última instancia, debe comenzar con el remedio si hay algo que no recuerda haber hecho.

Protección contra el pharming

Dependiendo del tipo de ataque (nivel de usuario o servidor) al que estés sujeto, existen varias formas de protegerte.

Dado que la implementación a nivel de servidor está más allá del alcance de este artículo, nos centraremos en lo que usted, como usuario final, puede hacer.

#1. Usa un antivirus premium

Un buen antivirus hace la mitad del trabajo. Esto lo ayuda a mantenerse protegido contra la mayoría de los enlaces maliciosos, las descargas maliciosas y los sitios web fraudulentos. Aunque existe un antivirus gratuito para tu PC, los antivirus de pago suelen funcionar mejor.

#2. Establecer una contraseña de enrutador segura

Los enrutadores WiFi también pueden actuar como mini servidores DNS. Por lo tanto, su seguridad es crucial y eso comienza con la eliminación de las contraseñas proporcionadas por la empresa.

#3. Elija un ISP de buena reputación

Para la mayoría de nosotros, los ISP también actúan como servidores DNS. Y, según mi experiencia, el DNS del ISP aumenta un poco la velocidad en comparación con los servicios de DNS públicos gratuitos, como el DNS público de Google. Sin embargo, es importante elegir el mejor ISP disponible no solo por la velocidad sino también por la seguridad general.

#4. Usar un servidor DNS personalizado

Cambiar a otro servidor DNS no es difícil ni poco común. Puede usar DNS público gratuito de OpenDNS, Cloudflare, Google, etc. Sin embargo, lo importante es que el proveedor de DNS pueda ver tu actividad web. Por lo tanto, debe tener cuidado a quién le da acceso a su actividad web.

#5. Use una VPN con DNS privado

El uso de VPN pone muchas capas de seguridad, incluido su DNS personalizado. Esto no solo lo protege de los ciberdelincuentes, sino también de la vigilancia del ISP o del gobierno. Sin embargo, debe verificar que la VPN debe tener servidores DNS encriptados para la mejor protección posible.

#6. Mantenga una buena higiene cibernética

Hacer clic en enlaces maliciosos o anuncios demasiado buenos para ser verdad es una de las principales formas de ser estafado. Si bien un buen antivirus hace su trabajo de alertarlo, ninguna herramienta de ciberseguridad garantiza una tasa de éxito del 100%. Finalmente, la responsabilidad descansa sobre sus hombros para protegerse.

Por ejemplo, se debe pegar cualquier enlace sospechoso en los motores de búsqueda para ver la fuente. Además, debemos asegurarnos de HTTPS (indicado por un candado en la barra de URL) antes de confiar en un sitio web.

Además, la limpieza periódica de su DNS seguramente ayudará.

¡Prestar atención!

Los ataques de pharming tienen siglos de antigüedad, pero su funcionamiento es demasiado sutil para identificarlo. La causa raíz de estos ataques son las inseguridades del DNS nativo que no se abordan por completo.

Por lo tanto, no siempre depende de ti. Aún así, las protecciones enumeradas ayudarán, especialmente cuando se usa una VPN con DNS encriptado como ProtonVPN.

Aunque pharming está basado en DNS, ¿sabe que las estafas también pueden estar basadas en Bluetooth? Súbete a este bluesnarfing 101 para ver cómo se hace y cómo protegerte.

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones