Hoy les hablaremos de Velas (VLX) Token , un proyecto bastante interesante que está subiendo su valor y como no habíamos hablado del, hoy lo haremos. Les daremos toda la información de Velas, les traemos traducido su Whitpaper y también les explicaremos como comprar VLX Token de forma sencilla.

Introducción a Velas (VLX)

¿Qué es Velas?

Velas es una cadena de bloques de prueba de participación delegada (AIDPOS) impulsada por IA y una plataforma de código abierto para aplicaciones descentralizadas.

¿Porqué Velas?

Inspirándonos en los valores de la Web 3.0 y la tecnología Blockchain, creamos Velas, un proyecto que combina Blockchain y tecnologías de IA innovadoras para crear un ecosistema de productos y servicios transparente, impulsado por la comunidad y descentralizado.

Al darse cuenta de las necesidades sociales y con el objetivo de convertirse en el estándar de la industria, Velas está diseñado para ser una plataforma de cadena de bloques adecuada para miles de aplicaciones y servicios sobre los que construir. Por lo tanto, lo diseñamos para que sea una de las plataformas más seguras y rápidas de la industria.

Nuestra misión es crear e integrar productos y servicios tecnológicos que cambien el mundo para mejorar la vida de las personas en todo el mundo y hacer que Internet vuelva a ser gratis, como lo era antes. Creemos que las tecnologías e innovaciones disruptivas nos ayudarán a construir un futuro autónomo y descentralizado impulsado por la inteligencia colectiva de la comunidad.

Cada uno de los servicios de Velas se centra principalmente en nuestros usuarios. Estamos tratando de combinar las mejores cualidades de las soluciones centralizadas y descentralizadas. Implica investigar criptografía de vanguardia, desarrollar protocolos de consenso y diseñar interfaces de usuario intuitivas que permitan a los desarrolladores, empresas y personas de todo el mundo crear y unirse a ecosistemas fácilmente accesibles, transparentes y gobernados por la comunidad para Web 3.0.

Para abordar el trilema principal de blockchain, nuestras tecnologías se están desarrollando con énfasis en la escalabilidad, la seguridad y la descentralización. Actualmente, el rendimiento de Velas Blockchain es mucho mayor de lo que se puede ver en la mayoría de las plataformas blockchain existentes.

Para resolver el problema de escalabilidad, hemos creado nuestra solución basada en Solana y la complementamos con características e innovaciones adicionales como compatibilidad de soporte con Ethereum Virtual Machine (EVM).

Ampliaremos la base de código de Solana para obtener y aprovechar uno de los marcos de blockchain más rápidos en toda la industria de la criptografía, superando con creces las velocidades de marco anteriores y las de los competidores. Como resultado, todas las aplicaciones descentralizadas (dApps) basadas en Ethereum y los protocolos financieros descentralizados (DeFis) se pueden ejecutar sin problemas en Velas.

¿Qué es VLX?

Token Velas (VLX) se utiliza para transacciones, pagos, tarifas y para respaldar el consenso de prueba de participación. El replanteo permite a los productores de bloques (validadores y sus delegados) proporcionar un consenso de transacciones y recibir incentivos de replanteo para la producción de bloques honesta.

WhitePaper de Velas

Esta es una traducción del papel blanco de Velas. (Fuente https://www.velas.com/)

Resumen

Hoy en día, las soluciones centralizadas se utilizan en todas partes en todas las áreas de nuestras vidas. Pero recientemente la sociedad ha comenzado a darse cuenta de las deficiencias de los sistemas centralizados y de cómo las corporaciones más grandes llevan a cabo sus negocios. Por lo tanto, estamos viendo un tremendo crecimiento en las soluciones descentralizadas que han surgido gracias a las tecnologías blockchain. Desafortunadamente, las soluciones descentralizadas difícilmente pueden llamarse convenientes y fáciles de usar, lo cual es crucial para alcanzar la distribución masiva. Velas quiere cambiar eso.

Este artículo contiene una descripción del ecosistema de la red Velas. Nuestro equipo ha desarrollado un conjunto de tecnologías diseñadas para formar la base de la Internet descentralizada: Web 3.0. Tomamos las innovaciones tecnológicas más útiles y aplicables y creamos productos descentralizados basados en ellas. Diseñamos nuestros productos para que sean fáciles de usar, accesibles y tan comprensibles como los productos centralizados, pero sin explotar los datos de los usuarios o crear un único punto centralizado de autoridad o falla.

Con tal mezcla, esperamos mostrar al público en general todos los beneficios de usar soluciones descentralizadas con Velas.

Introducción

Sociedad

El mundo ha cambiado fundamentalmente en los últimos años desafiantes. Eventos globales sin precedentes han generado innumerables preguntas sobre qué debemos esperar a continuación y cómo debemos avanzar. COVID-19 contribuyó al aumento de la velocidad, el crecimiento y la complejidad de la evolución de nuestra sociedad. Las empresas, los gobiernos y los hogares privados se vieron obligados a adoptar tecnologías digitales para reducir el contacto humano. Tendencias como los espacios de trabajo en el hogar, las redes sociales, el comercio electrónico y las reuniones en línea han aumentado significativamente la demanda de soluciones digitales, y esa tendencia no terminará una vez que termine la pandemia.

El mundo ha entrado en la era digital con la aparición de servicios y aplicaciones que aprovechan la forma en que nos comunicamos y transfieren información al siguiente nivel. La transformación digital acelerada y forzada ha desencadenado la necesidad de una búsqueda constante de innovación.

El lado más oscuro de la digitalización rápida ha visto el surgimiento de gigantes y monopolios, que difunden la centralización, la censura y el control en y a través del espacio digital y las redes sociales. Si está utilizando plataformas de redes sociales populares, entonces su información confidencial ya no le pertenece. Un gran número de empresas gestionan todos sus datos personales para sus propios fines. Y estos problemas son el legado duradero de la Web 2.0.

Web 3.0

El deseo de las personas de recuperar la libertad, la privacidad y el control de sus datos ha llevado al surgimiento del concepto de Web 3.0: la descentralización de Internet. Puede hacerse realidad con el avance de la tecnología blockchain, que ha transformado industrias enteras en los últimos años.

Web 3.0 borrará por completo los límites entre en línea y fuera de línea, será completamente auténtico y estará saturado de aplicaciones descentralizadas distribuidas en clústeres de dominios específicos. Es probable que el caos ordenado creado por las pequeñas actividades de miles de millones de personas haga que las personas, las empresas y las tecnologías funcionen de manera diferente. Trabaja mejor.

Blockchain

Blockchain tiene el potencial de revolucionar las interacciones económicas y sociales y, en última instancia, convertirse en la columna vertebral de una sociedad digital.

Blockchain es una tecnología de contabilidad distribuida que está diseñada para proteger contra el acceso no autorizado y garantiza que los registros sean inmutables (nada se puede borrar una vez que se agrega) y rastreables sin la necesidad de una administración centralizada.

Dicha arquitectura permite que diferentes organizaciones utilicen una base de datos común, que no requiere esfuerzos humanos para verificar la integridad de los datos y está protegida contra interferencias no autorizadas.

La tecnología Blockchain ha demostrado su capacidad para manejar datos de forma descentralizada y segura, recopilando fragmentos separados en un todo común. Donde Internet transmite información, blockchain es capaz de transmitir valor de manera eficiente, ya sean derechos de propiedad, bienes o servicios. La eficiencia implica tanto la velocidad del intercambio de información en la cadena de bloques como garantizar su confiabilidad, inmutabilidad, así como la construcción de un modo seguro y transparente de acceso a estos datos solo para aquellos que tienen derecho a acceder a ellos.

Esto es especialmente importante cuando los costos de agregar fuentes de datos y los pasivos asociados superan los beneficios. Con el crecimiento explosivo en el uso de datos de clientes en tecnologías emergentes, como AI e IoT, la visibilidad se está volviendo extremadamente relevante para los clientes. Si la cadena de bloques en sí ha alcanzado un cierto umbral de madurez, entonces las tecnologías UX / UI que la soportan están en su infancia. Pronto, comenzarán un conflicto muy similar a los conflictos de estándares que han llevado a los estándares de Internet de hoy. Según Gartner, para 2024, el 30% de los datos personales sensibles de los clientes estarán protegidos por licencias basadas en la tecnología blockchain.

Velas

Inspirándonos en los valores de la Web 3.0 y la tecnología Blockchain, creamos Velas, un proyecto que combina Blockchain y tecnologías de IA innovadoras para crear un ecosistema de productos y servicios transparente, impulsado por la comunidad y descentralizado.

Al darse cuenta de las necesidades sociales y con el objetivo de convertirse en el estándar de la industria, Velas está diseñado para ser una plataforma de cadena de bloques adecuada para miles de aplicaciones y servicios sobre los que construir. Por lo tanto, lo diseñamos para que sea una de las plataformas más seguras y rápidas de la industria.

Nuestra misión es crear e integrar productos y servicios tecnológicos que cambien el mundo para mejorar la vida de las personas en todo el mundo y hacer que Internet vuelva a ser gratis, como lo era antes. Creemos que las tecnologías e innovaciones disruptivas nos ayudarán a construir un futuro autónomo y descentralizado impulsado por la inteligencia colectiva de la comunidad.

Cada uno de los servicios de Velas se centra principalmente en nuestros usuarios. Estamos tratando de combinar las mejores cualidades de las soluciones centralizadas y descentralizadas. Implica investigar criptografía de vanguardia, desarrollar protocolos de consenso y diseñar interfaces de usuario intuitivas que permitan a los desarrolladores, empresas y personas de todo el mundo crear y unirse a ecosistemas fácilmente accesibles, transparentes y gobernados por la comunidad para Web 3.0.

Para abordar el trilema principal de blockchain, nuestras tecnologías se están desarrollando con énfasis en la escalabilidad, la seguridad y la descentralización.

Actualmente, el rendimiento de Velas Blockchain es mucho mayor de lo que se puede ver en la mayoría de las plataformas blockchain existentes.

Comparación con otros

Para resolver el problema de la escalabilidad, hemos creado nuestra solución basada en Solana y la complementamos con funciones e innovaciones adicionales.

Además, Velas es un proyecto impulsado por la comunidad. En cualquier momento, los miembros de nuestra comunidad pueden votar por el próximo producto al que nuestro equipo le dará prioridad. Esta característica y el hecho de que cualquiera pueda unirse a nuestra red como validador o delegador, hace que tanto Velas como Velas Blockchain estén descentralizados por naturaleza.

Tecnología

Velas Blockchain

Antes de crear la idea del proyecto, el equipo de Velas investigó una gran variedad de tecnologías diferentes. Llegamos a la conclusión de que el proyecto debe resolver problemas fundamentales tanto de los usuarios como de la tecnología blockchain en general, y con el máximo logro del límite de rendimiento teórico, sin comprometer la seguridad y la descentralización. Es por eso que estamos aplicando todas las optimizaciones e innovaciones posibles en esta etapa.

Hemos elegido a Solana como base para Velas Blockchain y la hemos complementado con varias innovaciones para garantizar una interacción más segura y fácil de usar con nuestra Plataforma.

Además, nos gustaría describir el conjunto de tecnologías que se unen para hacer de Velas Blockchain una de las plataformas de blockchain más escalables, seguras, descentralizadas y fáciles de usar del mercado.

Velas Account

Velas proporciona su propio sistema de autenticación sin contraseña, lo que permite a los usuarios acceder de forma segura a una variedad de servicios sin una contraseña utilizando solo su Cuenta Velas, al tiempo que introduce cuotas de autorización únicas para minimizar los riesgos.

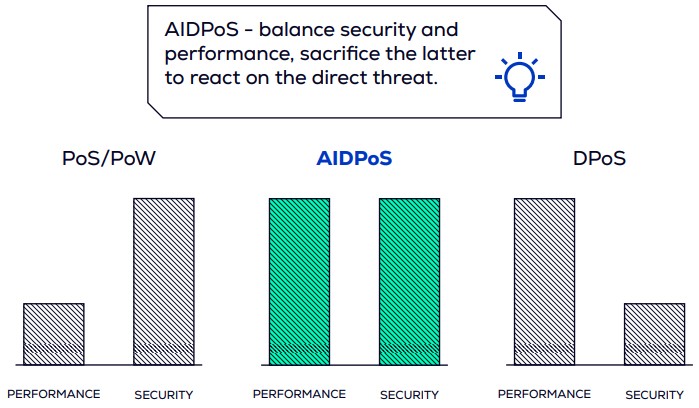

AIDPoS

Actualmente, existe un dilema en la industria: cómo hacer que blockchain sea seguro y escalable. Por lo tanto, estamos trabajando para agregar un módulo de IA como una capa adicional para prevenir ataques conocidos al ralentizar la cadena de bloques cuando un ataque al sistema está en progreso y acelerar el sistema cuando no hay comportamiento malicioso en la red.

Para lograr el equilibrio óptimo de velocidad, rendimiento y seguridad, Velas implementará un novedoso sistema de consenso conocido como AIDPoS, que utilizará el aprendizaje automático para adaptar automáticamente la cadena de bloques de Velas a circunstancias cambiantes, asegurando el máximo rendimiento y resiliencia en todo momento.

Velas Vault

Esta es una nueva tecnología que nos permite acelerar y abaratar las transacciones de otros sistemas de criptomonedas al aprovechar la velocidad y la seguridad de nuestra cadena de bloques. De esta manera, podemos lograr una verdadera seguridad para un custodio descentralizado. Como beneficio adicional, podemos utilizar diferentes soluciones de autenticación, como Google o Apple Authentication y nuestra propia cuenta Velas, para hacer que la experiencia de usar criptomonedas sea tan fácil de usar como con todos los productos digitales que usamos todos los días. Y para aumentar la cantidad de casos de uso, nuestra tecnología se puede utilizar para almacenar cualquier dato que desee de manera distribuida, lo que asegura por completo su privacidad. Y la lista de posibles aplicaciones continúa …

Basado en Solana

Es muy importante tener una confirmación casi instantánea para los pagos electrónicos. Solana tiene eso.

Como todos saben, la tecnología blockchain es muy adecuada para realizar pagos electrónicos, sin la necesidad de que un tercero centralizado confirme la transferencia de fondos. Cuando se confirma una transacción, los nodos (participantes de la red) agregan información sobre ella a la cadena de bloques.

Para llegar a un consenso y legitimar una transacción, los nodos de blockchain deben intercambiar información sobre el estado de la red o corregir, decir, sincronizar. La sincronización de nodos en la red es uno de los problemas fundamentales de la tecnología blockchain porque los nodos están ubicados en todo el mundo y tienen diferentes capacidades de rendimiento de datos. La duración de la sincronización afecta proporcionalmente la capacidad de la cadena de bloques para pasar más transacciones aceptadas por segundo (TPS). Por ejemplo, el ancho de banda de la red Bitcoin es de 7 TPS, EOS tiene alrededor de 4000 TPS, pero el sistema de pago centralizado más popular, Visa, procesa alrededor de 1700 TPS y empequeñece (con esa capacidad) la mayoría de las redes descentralizadas.

Durante nuestras pruebas de Solana para una carga de red completa, el ancho de banda alcanzó ~ 60,000 TPS, y este no es el límite; en teoría, puede alcanzar 710,000 TPS en la red estándar de gigabytes.

Métricas de rendimiento alcanzables actualmente:

- 50 000+ transacciones por segundo

- 400ms tiempos de bloque

- Tarifa de $ 0.00001 por transacción

¿Cómo es esto posible?

El equipo de Velas comprende todas las perspectivas del enfoque de Solana y ahora es su turno de ver estas perspectivas.

Notamos que Solana es la mejor cadena de un fragmento con grandes optimizaciones dentro de ella. El concepto tradicional de fragmentación de blockchain es técnicamente voluminoso y tiene dificultades adicionales.

La blockchain de Solana puede alcanzar una velocidad de 60.000 transacciones por segundo mediante la utilización de la GPU, la paralelización del procesamiento de transacciones y otras innovaciones como PoH y Gulf Stream. La presencia de tales tecnologías en el marco eleva significativamente el listón para los competidores y consideramos que este marco es la mejor solución del mercado. Por lo tanto, optamos por utilizar estos desarrollos en lugar de desarrollar soluciones de la competencia. Lo que, a su vez, nos permitió concentrarnos por completo en desarrollar el resto de nuestro ecosistema.

El equipo de Solana está compuesto por tecnólogos pioneros de Qualcomm, Intel, Netscape y Google, y se ha centrado en desarrollar la tecnología necesaria para que Solana funcione con estándares de rendimiento revolucionarios.

Las principales tecnologías que hacen que Solana sea tan productiva y eficiente en comparación con otras blockchains son:

- Prueba de historia (POH) : un reloj antes del consenso;

- Tower BFT : una versión optimizada para PoH de PBFT;

- Turbina : un protocolo de propagación de bloques;

- Gulf Stream – Protocolo de reenvío de transacciones sin Mempool;

- Sealevel : tiempo de ejecución de contratos inteligentes paralelos;

- Canalización : una unidad de procesamiento de transacciones para la optimización de la validación

- Cloudbreak : base de datos de cuentas de escala horizontal

- Archivadores : almacenamiento de libros contables distribuidos

Pero, la forma en que Solana optimiza la cadena de bloques afecta la forma en que los desarrolladores construyen aplicaciones descentralizadas en ella. Deben pensar en cómo se estructura y se desarrolla la cadena de bloques directamente para la cadena de bloques de Solana, dadas todas las limitaciones impuestas asociadas con el procesamiento paralelo.

Compatibilidad con Ethereum Virtual Machine (EVM)

El predecesor de Solana, Ethereum, desarrolló el concepto de contratos inteligentes amigables para el desarrollador que permite la realización de todos los usos posibles con más pensamiento sobre el proceso de descentralización del dominio temático y menos enfoque en las limitaciones de la cadena de bloques.

Esto permitió a muchos desarrolladores de todo el mundo desarrollar una gran cantidad de aplicaciones Ethereum descentralizadas en poco tiempo, algunas de las cuales incluso formaron estándares ERC que se generalizaron. Sin embargo, no hay una razón exacta disponible por la que debamos reemplazar este estándar por otro.

A pesar de esto, los desarrolladores enfrentaron el alto costo de las transacciones y el rendimiento limitado de la red Ethereum, lo que motivó la creación de un Ethereum 2.0 más productivo.

Ethereum es, con mucho, la plataforma DeFi más utilizada en el mercado, con la mayoría de las dApps integradas en la red, por lo que este puente EVM permitirá que esas aplicaciones se ejecuten más rápido y sin problemas con las capacidades aumentadas de transacciones por segundo (TPS) de Velas.

Nuestra idea implica un enfoque diferente, que está siendo realizado por el equipo de Velas. Tomamos la cadena de bloques más eficiente e implementamos la capacidad de escribir contratos inteligentes Ethereum en ella, es decir, Ethereum VM.

Esto abrirá las puertas al mercado DeFi y a los desarrolladores de aplicaciones Ethereum descentralizadas, lo que les permitirá expandir sus capacidades con el ecosistema Velas, la rápida cadena de bloques Velas y tarifas bajas.

Velas Account

Según una investigación de NordPass, el usuario promedio tiene entre 70 y 80 contraseñas. Son muchas contraseñas para recordar. No es de extrañar, entonces, que la seguridad de los usuarios digitales sea un cuello de botella y el principal objetivo de los piratas informáticos. El Centro de Quejas de Delitos en Internet del FBI estimó que la gran cantidad de quejas relacionadas con contraseñas que recibieron solo en 2019 le cuesta a las organizaciones $ 2.1 mil millones.

Por otro lado, el comercio por Internet está creciendo rápidamente y los expertos predicen que podría alcanzar los 27 billones de dólares para fines de 2027, donde la conveniencia del método de pago juega un papel importante para superar a la competencia.

Esta es la razón por la que las soluciones de pago y autenticación de próxima generación se vuelven cada vez más populares como medida para mejorar la experiencia y la seguridad del usuario.

Tener que crear múltiples cuentas en múltiples aplicaciones y plataformas impacta negativamente en el atractivo y la conveniencia de un producto para su base de usuarios. Tener una cuenta de Facebook, por ejemplo, permite a los usuarios iniciar sesión sin problemas en otros servicios con ella, lo que reduce la fricción. Los servicios de pago, sin embargo, solicitan información adicional, como la vinculación de la tarjeta de crédito, que no está disponible durante una sesión de usuario típica facilitada por Facebook o soluciones alternativas de inicio de sesión social.

Si bien una combinación de soluciones centralizadas, por ejemplo, Facebook para iniciar sesión y PayPal para pagos podría solucionar el problema. Sin embargo, tal configuración tiene su experiencia de usuario y sus inconvenientes de seguridad. Solo por nombrar algunos: puntos únicos de falla, recopilación de datos, falta de capacidad para adaptarse a casos de uso personalizados, dependencia del correo electrónico con contraseña, etc.

Si bien Facebook, Google, PayPal y WeChat son los líderes indiscutibles en los mercados actuales, la industria de la cadena de bloques está desarrollando alternativas que se centran en una mayor seguridad, privacidad y durabilidad. Estas alternativas comienzan a formar ecosistemas descentralizados que contribuyen a la transformación de la forma en que las personas gestionarían sus identidades digitales y realizarían transacciones en el futuro. Sin embargo, cuando se trata de autenticación y pagos con un solo clic, la experiencia del usuario actual de las aplicaciones descentralizadas tiene un gran margen de mejora debido a las complejidades de las tecnologías blockchain.

Veamos Metamask, una de las mejores aplicaciones de billetera en la industria de blockchain. Admite la integración con cualquier sitio web y le permite autenticar y ejecutar pagos a través de Metamask Browser Extension y, recientemente, una aplicación móvil. Sin embargo, para realizar el pago en tokens ERC20, debe firmar y transmitir múltiples transacciones (Aprobar, Transferir desde) que contienen mucha información técnica que los usuarios promedio apenas pueden verificar si coincide con su intención. Es complicado.

Además de confundir el proceso de firma de transacciones, la otra tarea no trivial es administrar adecuadamente las frases iniciales de la billetera.

Estos dos aspectos por sí solos empeoran significativamente la experiencia del usuario que a veces resulta en la pérdida de fondos y no es sorprendente que los usuarios prefieran servicios que hacen que la autenticación y el proceso de pago sean más convenientes, incluso a expensas de su propia privacidad. Si los pagos de blockchain quieren expandir sus audiencias, tiene que acercarse al nivel de Google y Apple en términos de experiencia de usuario. Aquí es donde Velas Account debe realizar su misión.

Con la autenticación de Velas Account, la interacción con las criptomonedas se facilita al nivel de conveniencia de la tecnología centralizada sin sacrificar la privacidad y seguridad del usuario.

- Sin contraseñas, sin allanamientos. Velas Account utiliza autenticación biométrica en el dispositivo del usuario para confirmar las solicitudes de inicio de sesión y las transacciones.

- Las frases semilla están disponibles para usuarios avanzados, pero los recién llegados pueden comenzar su viaje descentralizado con su Cuenta respaldada por un inicio de sesión social sin la necesidad de administrar claves privadas directamente.

- Descripción general de 360 ° de todas las aplicaciones conectadas y sesiones activas en todos los dispositivos con la capacidad de finalizar sesiones y revocar permisos de cualquier aplicación en cualquier momento.

- Con Velas Account, la pantalla de confirmación de la transacción está libre de detalles técnicos, proporcionando solo la información necesaria y verificable al usuario.

- Enviar un token ERC-20 a una dApp no requiere múltiples transacciones.

- Mantenga el control de cada transacción realizada por Velas Account o incluya en la lista blanca aplicaciones conocidas para ejecutar transacciones específicas de aplicaciones en segundo plano.

Como resultado de estas mejoras, el usuario no sentirá ninguna molestia por las dificultades de utilizar tecnologías blockchain. La interfaz facilitará la migración de soluciones centralizadas a descentralizadas, dejando todos los detalles técnicos bajo el capó y una experiencia de usuario conveniente.

AIDPOS

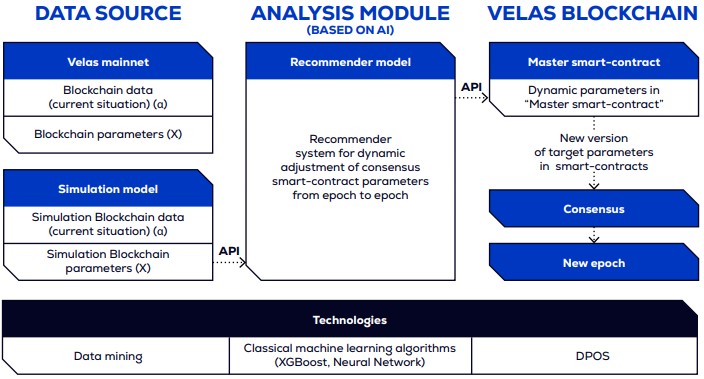

El equipo de Velas realizó una investigación fundamental para comprender mejor cómo se podría implementar la inteligencia artificial en la arquitectura de la cadena de bloques para optimizar el rendimiento de toda la red. Basándonos en la investigación realizada, estamos diseñando y desarrollando el algoritmo de consenso AIDPoS.

Motivación

El principio fundamental es utilizar IA para adaptar la cadena de bloques a las circunstancias actuales en la red, preservando el nivel de Transacción por Segundos (transacciones procesadas y confirmadas) y la resiliencia en los rangos óptimos.

En nuestra opinión, blockchain siempre debería funcionar en modo de confirmación de transacción instantánea, al igual que lo hacen las soluciones de pago centralizadas como Visa y Mastercard. El modo de confirmación de transacción instantánea significa que cualquier transacción será procesada y validada en un segundo.

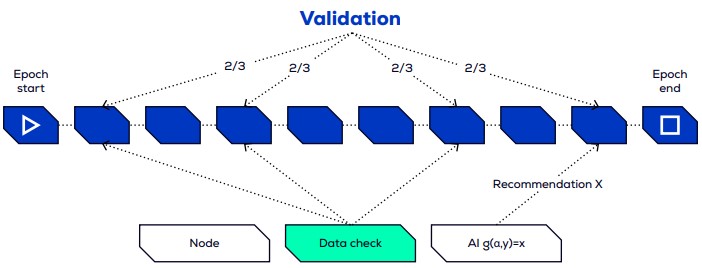

El mantenimiento tanto del rendimiento como de la seguridad a un alto nivel se logra mediante la incorporación de modelos entrenados en cada nodo completo, lo que produce los valores óptimos de los parámetros clave para la cadena de bloques, en función de los datos recopilados de la última época.

Velas Blockchain es un sistema complejo que está configurado deliberadamente para un alto rendimiento. Sin embargo, un alto rendimiento significa un tiempo muy limitado para que los nodos se sincronicen, lo que puede provocar que una gran parte de los nodos se caigan debido a problemas de red o ataques dirigidos al mecanismo de consenso. Como resultado, el rendimiento puede degradarse enormemente o incluso pueden producirse bifurcaciones. Para evitar esto, estamos diseñando el algoritmo AIDPOS que ajusta de forma proactiva la configuración de la cadena de bloques para equilibrar el rendimiento y la seguridad, incentivando también la descentralización y la participación del usuario.

Enfoque general

Una de las áreas prometedoras de la integración de tecnologías de IA y blockchain es el desarrollo y entrenamiento de un algoritmo de recomendación basado en tecnologías de aprendizaje automático, que debería proporcionar un cambio dinámico en los parámetros de la red y los contratos inteligentes de consenso de época en época. Dicho algoritmo debería garantizar que la red blockchain de Velas se mantenga segura, resistente y productiva para todos sus participantes.

Velas propone utilizar los datos de estado de la red global y los datos de estado de los nodos locales de la época anterior para las predicciones.

El algoritmo de recomendación actuará como el «guardián» objetivo de la red.

Hay dos conceptos principales que son importantes para la funcionalidad adecuada de la red: rendimiento y resistencia. El rendimiento se puede medir mediante dos métricas sencillas: el rendimiento, que se mide por transacciones por segundo, y el tiempo de confirmación de la transacción. La resiliencia es la capacidad de la cadena de bloques para resistir cualquier tipo de ataque y funcionar correctamente durante estos eventos. Dos características principales que garantizan que se mantenga la resiliencia son la seguridad (la cantidad de recursos que un atacante necesita gastar para romper la cadena de bloques) y la descentralización, que puede describirse como la ausencia de un único punto de falla.

Modelo de recomendación. Cómo funciona

El módulo de recomendación se basará en algoritmos de aprendizaje automático y ejecutará las siguientes tareas: detección de anomalías (comportamiento de anomalías de los nodos) y recomendación de los valores óptimos de los parámetros de la blockchain de Velas.

Los algoritmos de predicción / pronóstico se basarán en una red neuronal convolucional. Para la detección de anomalías, consideramos que el siguiente enfoque es el más adecuado: redes neuronales recurrentes basadas en la distancia, basadas en la densidad. Se prestará mucha atención a la estabilidad de los modelos entrenados y su adaptación a los datos en el proceso.

Una descripción detallada del modelo

El módulo de IA es una red neuronal multicapa entrenada que acepta dos conjuntos de parámetros como entrada: los parámetros estáticos «α» de la cadena de bloques, que cambian, pero sobre los que no podemos influir, y la «x» dinámica que el módulo de IA puede recomendar. basado en el estado actual de la cadena de bloques y los parámetros específicos (y) que se identificaron en la época N-1. Para que la red acepte los nuevos parámetros del blockchain, es necesario realizar una votación en la que los participantes de consenso aprobarán los nuevos parámetros determinados por el módulo de IA.

f(x,α)=y

x – parámetros de blockchain

α – la situación actual en blockchain

y – función optimizada (rendimiento, seguridad, etc.)

Pero aquí enfrentamos algunos desafíos, x – nunca cambió antes en mainnet, α – pequeñas variaciones en mainnet (carga baja, etc.). Para completar estas tareas desarrollamos el modelo de simulación de blockchain de Velas con las siguientes características:

- Lanzamiento de simulación para una amplia gama de α;

- Investigar cómo reacciona la cadena de bloques para α con diferentes x;

- Construir un modelo de recomendación que proponga la mejor x con respecto a α

Un módulo debe tener la posibilidad de ajustar la configuración de la cadena de bloques a la x apropiada.

Velas Vault

Motivación

Como todos los entusiastas de la descentralización, admiramos las criptomonedas que están acercando el mundo de la descentralización a un nivel de normalización en toda regla. Especialmente Bitcoin y Ethereum por su monumental contribución a las ideas y el concepto de dinero descentralizado y contratos inteligentes. Pero como usuarios comunes, vemos que estos sistemas sufren transacciones lentas y costosas, en comparación con otras soluciones de criptomonedas. Sin embargo, todavía usamos estos sistemas por su seguridad, comprobada tanto por el tiempo como por la criptografía.

Pero, naturalmente, queremos que esas transacciones sean más baratas y rápidas, sin perder la seguridad que brindan estos sistemas. Hay muchas soluciones en el mercado que ofrecen hacer sus transacciones casi instantáneas y gratuitas si transfiere sus monedas a su custodia. Lo hacen simplemente manteniendo un libro de contabilidad centralizado de los saldos de todos sus usuarios, por lo que una transferencia a otro usuario es solo un pequeño cambio en una “hoja de cálculo”, que es muy rápido y barato por definición. Pero existen problemas importantes con estos servicios.

Analicemos los inconvenientes más habituales de recurrir a este tipo de soluciones:

- Control transferido de sus activos: el servicio conserva las claves privadas, lo que significa que si hay algunos problemas para acceder al servicio, como una infracción de los empleados o una infracción de seguridad externa, sus claves privadas corren un riesgo significativo de verse comprometidas.

- Ataques de piratas informáticos y piratas informáticos: casi no existen intercambios que no hayan sido objeto de ataques o robos de fondos de los usuarios de una forma u otra. Si no tiene sus llaves personalmente, corre el riesgo de que otra persona obtenga acceso a sus activos a través de una amplia variedad de medios.

- Cambios en las condiciones del servicio: en cualquier momento, el servicio puede imponer restricciones o límites a los servicios, incluido el depósito / retiro de fondos de sus cuentas. Nuevamente, si no posee personalmente sus claves, corre un mayor riesgo de perder el acceso a ellas.

- Bloqueo y congelación de cuentas: a petición de los organismos reguladores o de los servicios de policía / seguridad, es posible que se requiera que el servicio de custodia limite el acceso de los usuarios a la plataforma y, por lo tanto, su criptografía almacenada.

- Sin anonimato: de acuerdo con las reglas del GAFI, el servicio debe recopilar datos del usuario y proporcionar información a los reguladores que lo soliciten. KYC tiene sus ventajas, pero para muchos, es un factor clave a evitar.

La mayoría de estos inconvenientes se heredan fundamentalmente de la naturaleza centralizada de tales servicios. Para ser más precisos, el problema radica en la forma en que garantizan su seguridad. Lo construyen sobre la base de su reputación y las licencias de los organismos reguladores gubernamentales. Entonces, en otras palabras, su seguridad se deriva de su cumplimiento de las regulaciones de las autoridades centralizadas. Pero esto está en total contradicción con las ideas centrales de la descentralización. La verdadera seguridad solo puede demostrarse mediante el tiempo y las matemáticas.

Solución

Como describimos antes, nuestro objetivo principal era crear el sistema de una capa de cadena de bloques más rápido y seguro del mundo. Al mismo tiempo, la idea básica del servicio de custodia es que una solución de contabilidad rápida y barata puede acelerar y abaratar cualquier otro sistema de criptomonedas. Como hemos comentado, la cuestión principal es la seguridad. Entonces, ¿qué pasa si podemos usar nuestra cadena de bloques (tecnología de libro mayor descentralizado) como un libro mayor para la custodia?

Si hacemos esto, solo debería hacerse de manera descentralizada. Pero desde los albores de la era de las criptomonedas hasta hace un año no hubo soluciones criptográficas adecuadas para el problema de la custodia descentralizada. Sin embargo, el fuerte deseo de la criptocomunidad de encontrar una solución dio suficiente motivación a los equipos matemáticos de todo el mundo para buscar nuevos enfoques para resolver el problema en cuestión. Así que ahora averigüemos cuál fue el problema real.

Primero, debemos entender que no puede existir ningún tipo de custodia, si el usuario aún posee las claves secretas, que permiten transferir las monedas en custodia. En realidad, si alguna entidad conoce la clave secreta, entonces no es una verdadera custodia descentralizada. Entonces tenemos dos implicaciones:

1) Al menos una transacción de un usuario a la custodia debe realizarse en el sistema nativo de Bitcoin mediante una transacción lenta y costosa.

2) Ningún pequeño grupo de validadores, que participa en la obtención de la custodia, debería poder restaurar la clave secreta.

¿Qué otros requisitos son necesarios para que funcione un custodio descentralizado? De las propiedades 1) y 2) se deduce que necesitamos que exista un protocolo especial que permita a los validadores en el sistema de custodia crear una clave secreta de manera distribuida, donde ningún pequeño grupo pueda restaurar esta clave. Y, sin embargo, el protocolo debería permitir que los usuarios conozcan la clave pública correspondiente con el fin de enviar transacciones a una dirección en el sistema.

Esta tarea no fue el problema, ya que los protocolos descritos existieron en el mundo de la criptografía durante algún tiempo. Entonces, ahora sabemos que es posible que los validadores creen una clave secreta y la clave privada correspondiente de una manera verdaderamente descentralizada. Y los usuarios pueden enviar sus monedas a la dirección que es propiedad de nuestra custodia. Después de eso, las transferencias rápidas y seguras son posibles en nuestra cadena de bloques. Pero en lugar de cambiar saldos en una “hoja de cálculo”, como describimos para el caso de la custodia centralizada, se hará a través de un contrato inteligente desplegado en la cadena Velas.

Entonces, ¿significa que hemos logrado nuestro objetivo? ¡Las transacciones más rápidas y baratas de todas las criptomonedas en la cadena más rápida! Pero probablemente haya notado que todavía hay una pregunta sin resolver. Si bien podemos realizar transacciones rápidas dentro de nuestra cadena, y Bitcoins (u otros) están bajo custodia, la cuestión de salir de la custodia permanece. Y aquí entramos en el problema que durante una década nos impidió a todos crear un custodio verdaderamente descentralizado.

Para salir de la custodia, necesitamos realizar una transacción del custodio al usuario. Pero no podemos lograr esto simplemente invocando el protocolo para restaurar la clave secreta del custodio. Porque en este escenario cada validador podrá firmar una transacción que exige que las monedas sean transferidas a su propia dirección. Y una de estas transacciones puede ingresar al bloque que se extraerá primero en la red Bitcoin, en lugar del que debería haberse firmado en primer lugar. Entonces podemos ver claramente que necesitamos una forma de firmar transacciones de manera distribuida, sin restaurar la clave secreta en sí. Y para entender por qué es un gran problema, necesitamos profundizar en los detalles matemáticos de los protocolos subyacentes.

Comenzaremos con definiciones básicas y poco a poco profundizaremos en los detalles de los protocolos necesarios. Más adelante describiremos brevemente las soluciones existentes, sus problemas y la motivación para la solución que hemos elegido.

Descripciones matemáticas

Definiciones y esquemas básicos

ℤ p denota el conjunto de todos los números enteros de 0 ap – 1 con operaciones de suma y multiplicación realizadas módulo p . ℤ p será el conjunto de escalares que se multiplicará por G , el punto base de la curva elíptica que se utiliza en el esquema de firma digital de la red de criptomonedas considerada. Por ejemplo, p = 2256 – 2 32 – 2 9 – 2 8 – 2 7 – 2 6 – 2 4 – 1 para el caso de secp256k1 que se utiliza en ECDSA para los sistemas Bitcoin y Ethereum. Pero en Solana, un número diferentep se usa para la curva Ed25519 en EdDSA, y también hay otros ejemplos.

Entonces, ¿por qué necesitamos estos escalares (multiplicadores)? La respuesta es muy simple: en cada esquema de criptografía de curva elíptica de clave pública, la clave secreta sk es solo un elemento de ℤ p . La clave pública correspondiente es siempre sk ∗ G , donde, nuevamente, G es el punto base de la curva. Ahora podemos pasar al esquema de firmas en sí.

Para simplificar los argumentos, solo consideraremos el ECDSA utilizado en Bitcoin, Ethereum y otros. En este esquema de firma, cuando un usuario tiene una clave secreta sk , la clave pública correspondiente pk , un mensaje m a firmar, codificado como un elemento de ℤ p , los dos protocolos de firma y verificación son:

Protocolo 1. Signo ( m , sk , pk )

- Muestra un elemento aleatorio k ∈ ℤ p .

- Calcular el punto de la curva R = k * G , y su x coordenada r x (mod p) .

- Calcule la firma sig = (m + sk ∗ r x ) ∗ k −1 (mod p) .

- Publique el par (r x , sig) .

Protocolo 2. Verificar (r x , sig, pk, m)

- Calcule el punto de la curva V = (m ∗ G + r x ∗ pk) ∗ sig −1

- Acepte la firma si y solo si la coordenada x de V coincide con r x módulo p .

Ahora pasamos a la configuración descentralizada. Involucrará a n partes (validadores, servidores, nodos) que pueden comunicarse entre sí a través de canales seguros, lo que significa que solo los destinatarios previstos comprenderán los mensajes enviados. Como hemos visto, la primera tarea es crear un secreto de forma descentralizada.

Nuestro objetivo es permitir que cualquier subconjunto de t de ellos firme un mensaje y, al mismo tiempo, evitar que subconjuntos de t – 1 o menos partes obtengan información sobre la clave secreta. Este problema se denomina firma digital t -of- n umbral. Debe quedar claro que en tal escenario t debe representar la supermayoría de los custodios, y que ni sk ni k pueden almacenarse en un solo lugar (estar en posesión de una entidad).

Protocolos MPC subyacentes

Por lo tanto, surgen cuestiones importantes de cómputos multipartitos, cuando varias partes firman el mensaje (evalúe la expresión anterior) sin saber ni sk ni k . La técnica estándar para resolver este problema se denomina intercambio secreto. Derivaremos explícitamente los detalles en las páginas siguientes para que los lectores obtengan una comprensión más profunda de los principios principales y las trampas comunes en este tema fascinante pero complicado.

Sin embargo, primero supongamos por un segundo, que ya distribuimos las acciones secretas aditivas sk 1 , sk 2 ,…, sk t y k 1 , k 2 ,…, k t de un sk y k respectivamente de tal manera que sk 1 + sk 2 +… + sk t = sk y k 1 + k 2 +… + k t = k . ¿Nos ayudaría a firmar el documento a través del protocolo antes mencionado? Podemos calcular fácilmente R = R 1 + R 2 + ⋯ + Rt , donde R i = k i ∗ G para la fase de firma, y pk = pk 1 + pk 2 + ⋯ + pk n , donde pk i = sk i ∗ G para la fase de verificación, pero ¿cómo procedemos con el cálculo? de sig en sí?

Si echas un vistazo más a la fórmula principal

sig = (m + sk ∗ r x ) ∗ k −1 (mod p) ,

puede notar que se necesita más para firmar un mensaje porque la fórmula de la firma implica la multiplicación por el inverso modular de k , y no hay forma de obtener partes de un inverso de partes aditivas de k sin revelar k en sí mismo.

Por lo tanto, nos gustaría generar las participaciones de k de alguna manera específica que nos permita obtener también las participaciones secretas de k −1 . Este subproblema se resuelve mediante un protocolo de muestreo inverso t -party descrito con mayor detalle en Doerner et al .

Una vez que tengamos tales acciones sk 1 , sk 2 ,…, sk t , k 1 , k 2 ,…, k t y v 1 , v 2 ,…, v t que sk 1 + sk 2 +… + sk t = sk, k 1 + k 2 +… + k t = k y v 1 + v 2 +… + v t = v, podemos calcular las acciones sig 1 , sig 2 ,…, sig tde una firma como sig = v i ∗ m + w i ∗ r x , donde w 1 , w 2 ,…, w t , son las partes de sk ∗ k −1 , calculadas por otro protocolo suplementario para la multiplicación multiparte. A continuación, la firma se restaura como sig = sig 1 + sig 2 +… + sig t .

Ahora que el concepto principal está claro, profundizaremos en los detalles.

La primera pregunta importante es cómo distribuir acciones de la clave secreta entre nodos en un sistema de custodia descentralizado. Una de las mejores formas de hacer esto es utilizar el intercambio de secretos polinomiales, o como es más conocido, Shamir Secret Sharing Scheme.

En este esquema, los nodos tienen asignadas direcciones i 1 , i 2 ,…, i n , que son algunos elementos de ℤ p . Para hacer un umbral t- de- n compartición secreta del elemento secreto sk de ℤ p , seleccionamos aleatoriamente t – 1 elementos de campo c 1 , c 2 ,…, c t-1 de ℤ py los usamos como coeficientes de un polinomio P sk (x) = sk + do 1 ∗ x + do 2 ∗ x 2 +… + do t-1 ∗ x t-1 de grado t – 1 con el término libre igual a sk . Después de eso, creamos n acciones para nuestro esquema: (i 1 , P sk (i 1 )), (i 2 , P sk (i 2 )),…, (i n , P sk (i n )) . Posteriormente se construye otro polinomio P k de la misma forma para distribuir las partes secretas de k .

Conocer t de tales porcentajes nos permite restaurar el secreto con un poco de ayuda del teorema de interpolación clásico de Lagrange , que establece que

![]()

donde I es cualquier subconjunto de t partes de {i 1 , i 2 ,…, i n } .

La versión actual del esquema de reparto involucra a un supuesto distribuidor , que conoce sk y distribuye las acciones. Por lo tanto, no es adecuado para nuestras necesidades, porque asumimos que ninguna parte (incluido el usuario) conoce sk . Sin embargo, un pequeño ajuste del esquema resuelve fácilmente este problema. En lugar de seleccionar un polinomio nosotros mismos, permitimos que las partes generen sus propios polinomios P sk, i , y luego definimos P sk como su suma.

A continuación, las acciones se definen de la misma forma que antes. Para calcularlos, cada parte i transmite los valores P sk, i (j) para todo j = i 1 , i 2 ,…, i n y aprende los valores de P sk, j (i) de todas las demás partes con j = i 1 , i 2 ,…, i n . Finalmente, reconstruye P sk (i) como la suma de los valores aprendidos.

Esta versión a veces se conoce como intercambio secreto de Shamir sin distribuidor.

También es una base para subprotocolos ampliamente utilizados , como Generación de números aleatorios sesgados (BRNG), Generación cero aleatoria (RZG) y Generación de números aleatorios (RNG) (sin sesgo), que permiten que múltiples partes generen un número aleatorio común en un moda descentralizada.

Tenga en cuenta que nunca calculamos P sk explícitamente para no revelar sk . También vale la pena señalar que esta versión no está sujeta a sesgo, ya que la suma de cualquier número de variables aleatorias de ℤ p se distribuye uniformemente siempre que al menos una de las variables esté distribuida uniformemente. Tenga en cuenta que esta afirmación es la misma que la suposición de la ausencia de t partes contrarias.

Finalmente, tenga en cuenta que cada recurso compartido es un par de elementos de campo de ℤ py solo es útil en el intercambio secreto para el que fueron creados y no proporciona información sin otros recursos compartidos desde su creación inicial.

Ahora que definimos cómo se crean los recursos compartidos, describamos los detalles del protocolo de multiplicación multiparte mencionado anteriormente. Para esta parte, le recomendamos que piense en sk y k en términos de sus respectivos polinomios P sk y P k . Para plantear el problema con claridad, queremos multiplicar sk y k sin revelarlos, usando solo operaciones con P sk y P k .

La forma sencilla de hacer esto es multiplicar los polinomios mismos. Los términos constantes también se multiplicarán. La multiplicación de polinomios se puede realizar fácilmente si cada parte i multiplica sus partes secretas de sk y k , como (P sk ∗ P k ) (i) = P sk (i) ∗ P k (i) . En pocas palabras, las acciones secretas del producto son el producto de las acciones secretas de los multiplicadores.

El problema fundamental de la multiplicación MPC ingenua

Sin embargo, observe que después de multiplicar dos polinomios de grado t – 1, el grado de su producto no es t – 1 sino 2 t – 2. Un ejemplo simple de esto es x ∗ x = x 2 , donde obtenemos un polinomio de grado 2 a partir de dos polinomios de grado 1. En particular, esto implica que para interpolar el polinomio producto ahora necesitamos 2 t – 1 partes honestas .

Esto no solo impone una condición 2 t – 1 ≤ n o t ≤ n / 2, que claramente no es la supermayoría a la que aspiramos, sino que también crea el requisito de brecha m ≤ (n – (2t – 1)) / 2 sobre el número m de partes contrarias, debido al código de corrección de errores Reed-Solomon. Estas desigualdades combinadas nos dan un límite de t ≤ n / 6 para el escenario práctico de m = n / 3 .

Es posible evitar este último vinculado con los compromisos de Pedersen , pero no eliminará el primer problema, que tiene sus raíces en la multiplicación polinomial ingenua.

Este problema es fundamental y propenso al siguiente error lógico: uno puede pensar que si necesitamos 2 t – 1 nodos honestos para firmar el mensaje, entonces el adversario también necesitaría corromper 2 t – 1 partes para poder falsificar una firma. Esto es, sin embargo, totalmente erróneo, ya que el adversario no necesita seguir el protocolo y simplemente puede restaurar sk y k solamente de camisetas acciones.

Esta situación asimétrica se siente extraña y no atrae al público. Como ejemplo de la vida real, imagina tener dos cerraduras en tu puerta. Necesita ambas llaves para abrirlo, pero todos los demás pueden ingresar a su casa con una sola llave. Suena raro, ¿verdad?

Se encontró el mismo problema en el documento técnico de RenVM , pero no se resolvió en ese momento.

Sin embargo, los protocolos más recientes permiten que cualquier parte t firme mientras se resiste contra un adversario que controle las partes t – 1. Resumiremos algunos de estos aquí. Canetti y col. propuso una solución que permite abortos identificables fuertes y firmas en línea rápidas de una ronda, eliminando todos los cálculos duros a la etapa fuera de línea. Gennaro y col. también ofrece abortos identificables y cálculos más eficientes logrados al limitar el uso de pruebas de conocimiento cero. Este protocolo también brinda la posibilidad de una actualización de claves proactiva (que es especialmente útil en presencia de billeteras frías).

Gągol y col. propuso lo que era en ese momento el primer protocolo de umbral de mayoría deshonesto, robusto en la fase de firma. En Doerner et al. , se realizan muy pocas suposiciones de seguridad. Sin embargo, el número de rondas en el protocolo presentado en este documento aumenta logarítmicamente con t, lo que podría hacerlo más lento para sistemas más grandes.

Después de una cuidadosa consideración de todos estos protocolos, llegamos a la solución que combina sus mejores partes prácticas. Pronto publicaremos un documento de seguimiento que describe nuestro enfoque con mayor detalle.

Mecanismo de consenso y tokenómica

Mecanismo de consenso

Antes de comenzar la implementación de Velas Blockchain, nuestro equipo estaba investigando todas las soluciones posibles para encontrar la más adecuada para una red descentralizada, escalable y segura con el potencial de incorporar miles de millones de usuarios.

Para encontrar la solución, hemos analizado un total de 48 mecanismos de consenso, incluidas 34 soluciones basadas en pruebas, 7 basadas en votos y 8 alternativas (basadas en DAG).

Habiendo revisado la mayoría de los mecanismos de consenso existentes, podemos resumir que los protocolos de consenso basados en computación intensiva adolecen de problemas de alto consumo de energía, contaminación ambiental, bajo rendimiento de transacciones y baja escalabilidad.

Por otro lado, los protocolos basados en capacidades resuelven el problema del alto consumo de energía, pero tienden a estar sesgados hacia los ricos (dominio de la riqueza) y son más propensos a ataques maliciosos.

Los protocolos basados en votaciones resuelven los problemas de alto consumo de energía computacional, bajo rendimiento de transacciones y escalabilidad en los protocolos basados en computación intensiva, pero hacen que la red sea menos descentralizada. Además, la cantidad de transferencias de datos es alta en los protocolos basados en votaciones, lo que lleva a un mayor consumo de energía.

Cabe señalar que existe la necesidad de un protocolo de consenso de cadena de bloques altamente escalable, descentralizado, de alto rendimiento energético y de alto rendimiento para abordar la desalineación entre los protocolos existentes y los servicios al cliente donde las aplicaciones están evolucionando rápidamente para cumplir con los requisitos de una colaboración. ecosistema a gran escala.

Por lo tanto, el mecanismo de consenso DPoS ha sido elegido como la solución más apropiada que con una configuración inteligente podría cumplir con todos los requisitos en la red y el nivel de los participantes de la red:

- Es mucho más escalable y PoW y consenso PoS tradicional

- Es democrático y fomenta una forma descentralizada de gobernanza de la red debido al papel de los delegados en la red.

- El umbral de entrada en el consenso DPoS es extremadamente bajo, lo que lo convierte en uno de los mecanismos de consenso existentes más descentralizados.

- Los mecanismos DPoS tienen una fuerte protección contra los ataques de doble gasto.

Sin embargo, hay muchas variables en tecnologías tan complejas como los mecanismos de consenso. Por lo tanto, se requiere la configuración adecuada y las reglas de interacción correctamente establecidas dentro de la red.

Tokenomics

Descripción general

Tokenomics son las reglas económicas de comportamiento e interacción de los participantes en la red blockchain. El consenso de Velas AIDPoS se basa en la economía de DPoS, y la IA no afecta en absoluto a la tokenómica. Se ha establecido un conjunto de reglas para proporcionar a los participantes las condiciones más favorables para la interacción entre ellos y motivarlos a actuar en beneficio de la red.

Métricas básicas de VLX:

- Suministro total – 2,124,380,663 VLX;

- Suministro circulante – 2,124,380,663 VLX;

- Tasa de inflación – 8%;

Velas ha heredado la mayor parte de los escenarios diseñados por Solana. A continuación encontrará documentación relacionada con las partes de la Tokenomics de Velas que provienen de Solana:

- Visión general

- Terminología

- Programa de inflación propuesto por Solana

- Rendimiento de participación ajustado

- Tarifas de transacción

- Economía de alquiler de almacenamiento

Huelga

Hemos implementado algunos cambios en comparación con la tokenómica de Solana con respecto a la cantidad de tokens que los participantes deben aplicar al rol en particular:

- Para convertirse en un Validator, el usuario debe tener al menos 1 millón de Tokens VLX

- Para convertirse en un delegador, el usuario debe tener al menos 10.000 VLX Tokens

Hay dos opciones para apostar en el sistema Velas: crear su propio grupo y convertirse en validador o unirse a un grupo existente como delegador .

DPOS (Prueba de participación delegada) brinda la oportunidad para que los delegados “voten” sobre posibles validadores apostando tokens sobre ellos y aumentando sus posibilidades de convertirse en validadores.

¿Cómo comprar Velas (VLX) Token?

A continuación les vamos a facilitar un tutorial sencillo para que puedan comprar Velas (VLX) Token de forma sencilla.

- Bien a continuación os dejo un tutorial de como comprarlo, se puede comprar a traves de Pancakeswap o poocoin.app , nosotros lo haremos desde pancakeswap y por si no lo sabes , necesitamos tener una cartera o bien de trustwallet o metamask, en este caso yo uso metamask.

- Aquí os dejo un tutorial de como crear una cartera en metamask:

Tutorial crear cuenta metamask

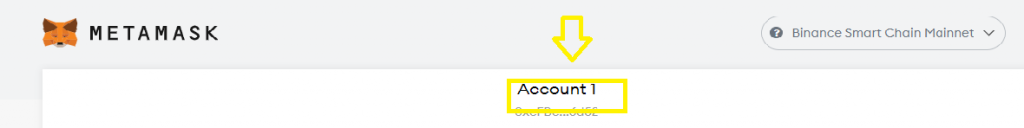

- Una vez tengamos nuestra cartera de metamask creada , lo que tenemos que hacer es copiar nuestra dirección tal y como indico con la flecha y ponerla con la red de Binance Smart Chain.

- Para ponerla con la red de Binance SmartChain tenemos que hacer lo siguiente:

- Donde pone “RED PRINCIPAL ETHERUM” le das y a continuación añades “red personalizada” y pones lo siguiente:

Network name: Smart Chain

New RPC URL: https://bsc-dataseed.binance.org/

ChainID: 56

Symbol: BNB

Block Explorer URL: https://bscscan.com

- Acto seguido tienes que copiar la dirección de Metamask y tenerla en esa red.

PRIMER PASO PARA COMPRAR Velas (VLX) Token

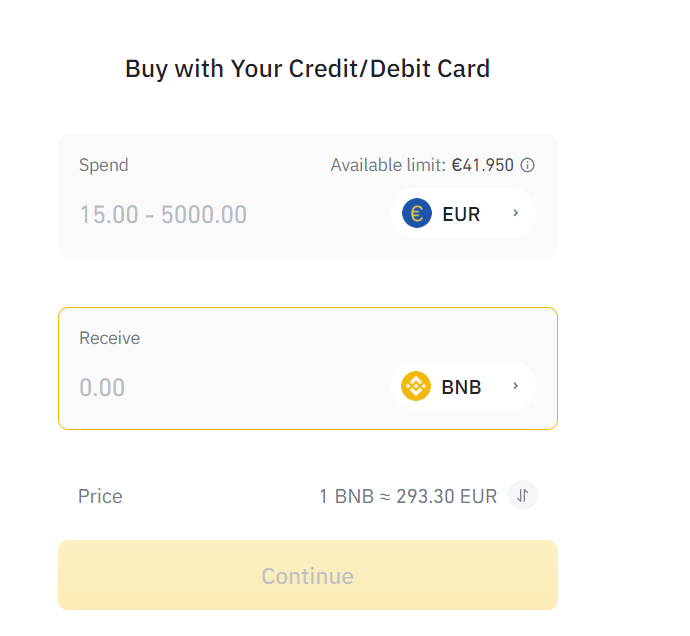

- Para comprar Velas (VLX) Token vamos a necesitar BNB, que es la moneda de binance, ya que este token funciona por su red. así que lo primero será registrarse aquí para entrar en binance y poder comprar BNB.

A continuación tenemos que ir a comprar crypto y tenemos que seleccionar BNB para comprarlo, yo en este caso lo hago con Euros y con tarjeta de débito o crédito .

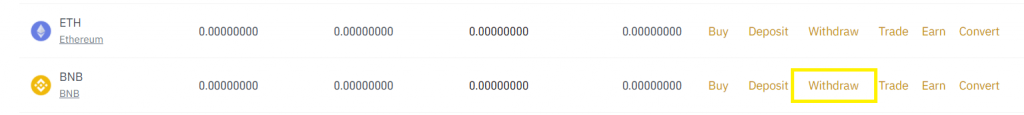

- Una vez comprados los bnb, nos vamos a nuestra billetera de Binance y le damos a SPOT y bajamos hasta ver BNB y le damos a «Retirar» o «Withdraw» .

–

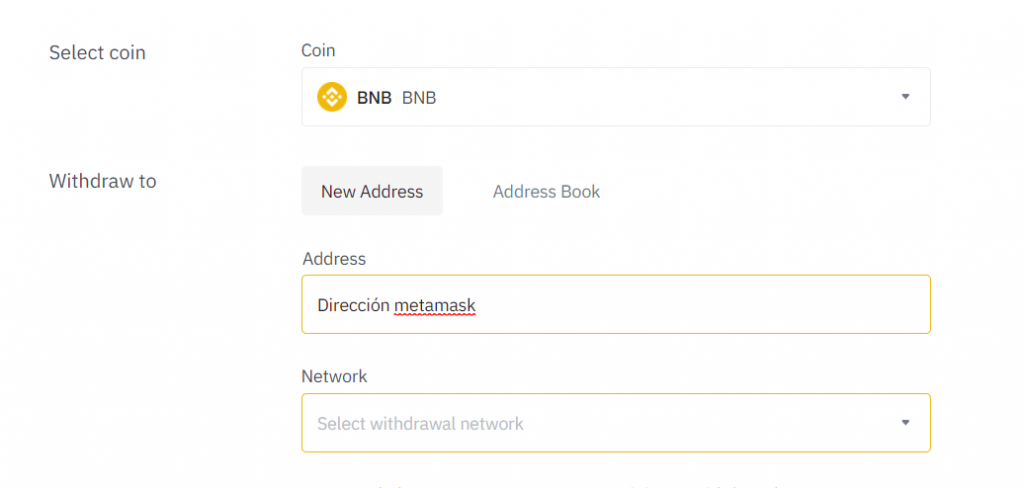

- Despues en la siguiente página que nos va a salir, tenemos que pegar nuestra dirección de metamask y poner la red BSC y ya tendríamos los BNB en nuestra cartera metamask.

SEGUNDO PASO PARA COMPRAR Velas (VLX) Token

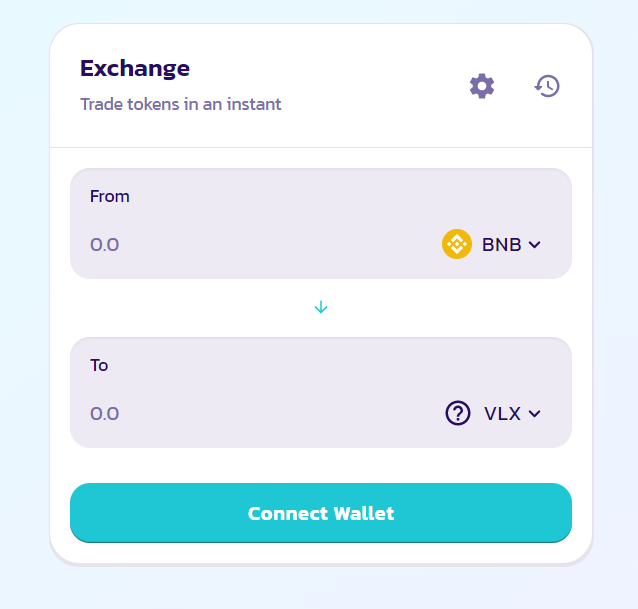

- Lo primero será ir a pancake swap: Pancake

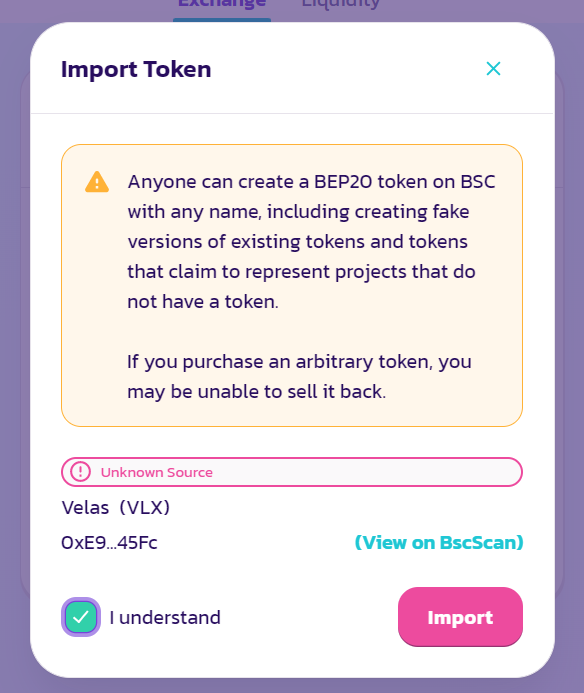

- Al llegar a pancake swap tenemos que conectar nuestra cartera de metamask con la red de binance smart chain y a continuación poner el token de Velas (VLX) Token en la parte de abajo, aunque debería de saliros automáticamente, si no es así pegar el siguiente contrato en la parte de Token: 0xe9c803f48dffe50180bd5b01dc04da939e3445fc

En la siguiente imagen os lo muestro:

- Una vez añadido el token, simplemente tenemos que poner la cantidad de bnb que queremos intercambiar por Velas (VLX) Token y listo, quedaría comprado y en nuestra cartera de metamask.

PRECIO Velas (VLX) Token EN DIRECTO.

El precio del token podemos verlo en el siguiente enlace: Precio

Si quiere puede hacernos una donación por el trabajo que hacemos, lo apreciaremos mucho.

Direcciones de Billetera:

- BTC: 14xsuQRtT3Abek4zgDWZxJXs9VRdwxyPUS

- USDT: TQmV9FyrcpeaZMro3M1yeEHnNjv7xKZDNe

- BNB: 0x2fdb9034507b6d505d351a6f59d877040d0edb0f

- DOGE: D5SZesmFQGYVkE5trYYLF8hNPBgXgYcmrx

También puede seguirnos en nuestras Redes sociales para mantenerse al tanto de los últimos post de la web:

- Telegram

Disclaimer: En Cryptoshitcompra.com no nos hacemos responsables de ninguna inversión de ningún visitante, nosotros simplemente damos información sobre Tokens, juegos NFT y criptomonedas, no recomendamos inversiones

Muy útil el contenido. Solo una duda, ¿es necesario lo de realizar la conversión de BNB a VLX a través de PancakeSwap?

Si no me equivoco se puede hacer directamente desde Metamask